OT Security 入门

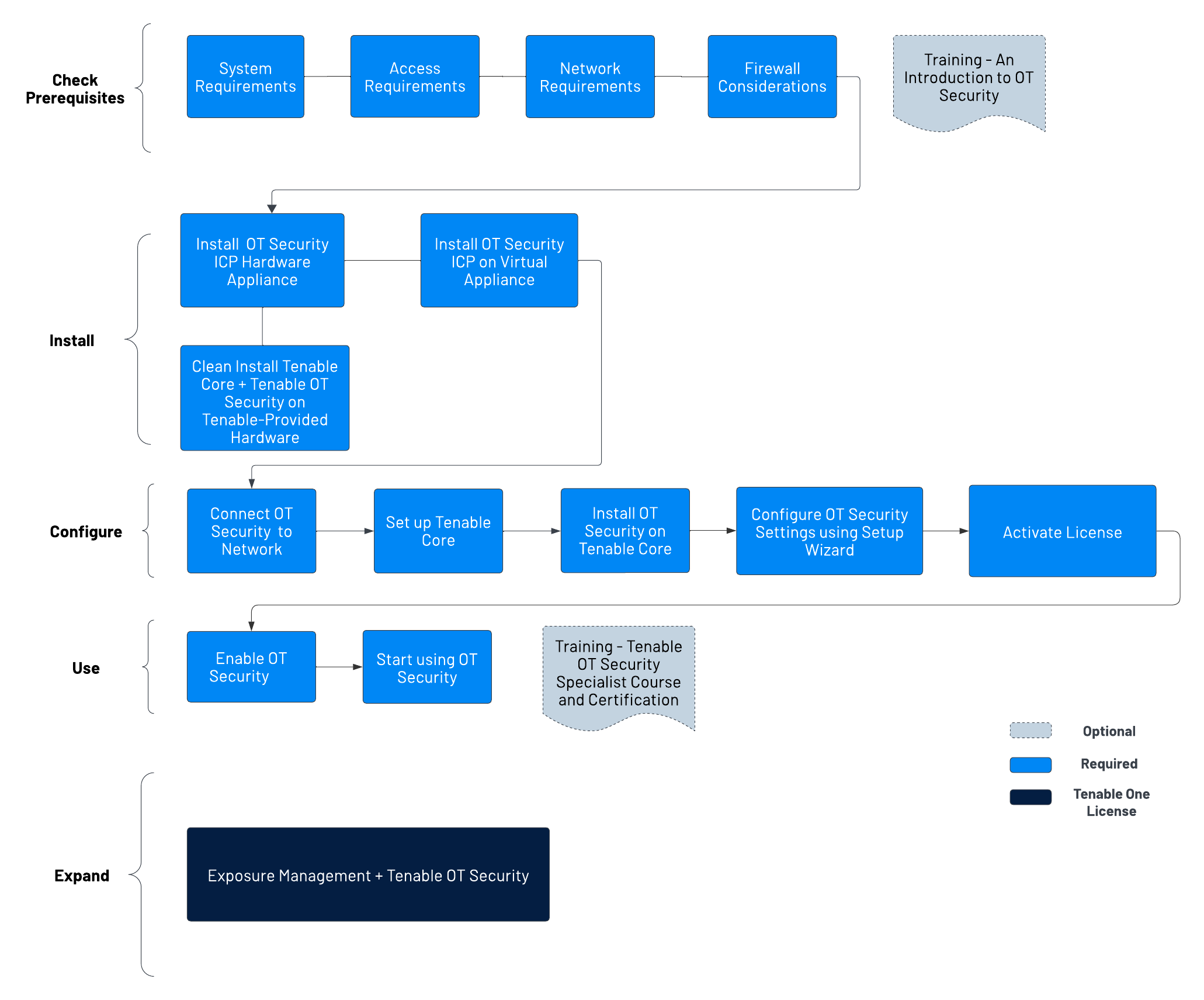

按照以下入门顺序来安装并开始使用 OT Security。

检查先决条件

先决条件:查看 OT Security 在系统、硬件、虚拟环境和许可证方面的要求。

系统要求:查看安装和运行 Tenable Core + OT Security 的要求。

访问要求:查看运行 Tenable Core + OT Security 的互联网和端口要求。

网络注意事项 - 检查网络接口以连接 OT Security。

防火墙注意事项 - 检查 OT Security 正常运作必须打开的端口。

Tenable OT Security 简介:浏览培训材料以了解 OT Security。

安装 OT Security ICP

OT Security 是在 Tenable Core 操作系统之上运行的应用程序,需要遵守 Tenable Core 的基本要求。使用以下准则安装和配置 Tenable Core + OT Security。

要安装 OT Security,请执行以下操作:

- 安装 OT Security ICP 硬件设备:将 OT Security 设置为硬件设备。注意:Tenable 提供的 Tenable Core 硬件会预安装 Tenable Core + OT Security。如果要安装在较旧或过时的设备上,可选择全新安装。有关更多信息,请参阅“在 Tenable 提供的硬件上执行 Tenable Core + Tenable OT Security 全新安装”。

安装 OT Security ICP 虚拟设备:使用包含标准虚拟机配置的预配置 .ova 文件将 Tenable Core + OT Security 部署为虚拟机,或使用 .iso 安装文件自定义设备。

- 安装 OT Security ICP 硬件设备:将 OT Security 设置为硬件设备。

将 OT Security 连接到网络:将 OT Security 硬件和虚拟设备连接到网络。

- 设置 Tenable Core:通过 CLI 或用户界面配置 Tenable Core。

在 Tenable Core 上安装 OT Security:在 Tenable Core 中手动安装 Tenable OT Security。

使用安装向导配置 OT Security 设置:使用安装向导配置 OT Security 中的基本设置。

激活 OT Security 许可证:OT Security 安装完成后激活许可证。

使用 OT Security

启用OT Security:激活许可证后启用 OT Security。

开始使用 OT Security:配置受监控的网络、端口分离、用户、组和身份验证服务器,以开始使用 OT Security。

提示:若要获得实践操作经验和 Tenable OT Security 专家认证,请参加 Tenable OT Security 专家课程。

将 OT Security 扩展为 Tenable One

将 OT Security 与 Tenable One 集成并利用以下功能:

访问 Exposure View 页面,您可以在其中揭示融合的风险级别,并发现跨 IT-OT 边界的隐藏弱点。您可以使用增强的 OT 数据持续监控和跟踪潜在漏洞:

访问 Exposure Signals 页面,您可以在其中生成使用查询搜索资产违规的风险暴露信号。简而言之,如果资产受到与查询相关的漏洞影响,则该资产将被视为违规。借助此功能,您可以清楚地了解最严重的风险情况。

借助 Tenable Research 最新的源查找环境中最常见的活跃威胁。

查看、生成来自查询的数据及其影响的资产违规信息并与之交互。

创建自定义风险暴露信号,以查看特定于业务的风险和弱点

访问清单页面,利用特定于 OT 的见解来丰富资产发现,例如固件版本、供应商、型号和操作状态。获取标准 IT 安全工具无法提供的 OT 情报:

访问攻击路径页面,您可以在其中通过暴露遍历攻击面的风险攻击路径(包括 Web 应用、IT、OT、IoT、身份、ASM)来优化风险优先级,并防止引起重大影响。通过识别瓶颈点来中断攻击路径并提供缓解指导,从而简化缓解措施,并通过 AI 见解获得深入的专业知识(在 FedRAMP 环境中不受支持)。

查看仪表盘选项卡,获取易受攻击资产的概览视图,例如通向这些关键资产的攻击路径的数量、开放式攻击技术的数量及其严重性、一个矩阵,用于查看具有不同源节点风险暴露评分和 ACR 目标值组合的路径,以及趋势攻击路径列表。

查看“主要攻击路径矩阵”,然后单击“主要攻击路径”磁贴,查看更多有关通向“核心资产”或 ACR 为 7 或以上的资产的路径的信息。

如有需要,您可以调整这些设置,以确保您能查看最关键的攻击路径数据。

在主要攻击技术选项卡上,通过将数据与高级图形分析和 MITRE ATT&CK® 框架相结合,查看所有存在于一条或多条通往一个或多个关键资产的攻击路径中的攻击技术,从而创建攻击技术,这使您能够理解和应对那些导致并加剧对资产和信息威胁影响的未知因素。

在主要攻击路径选项卡上,生成攻击路径查询,以查看作为潜在攻击路径一部分的资产:

与 MITRE ATT&CK 热图选项卡交互,选择 ICS 热图选项,重点关注工业控制系统 (ICS) 策略和技术

在标签页面中查看数据并与之交互: