自定义跟踪事件流查询

跟踪事件流支持将 Tenable Identity Exposure 功能扩展到风险暴露指标和攻击指标的默认监控之外。您可以创建自定义查询以快速检索数据,并将查询用作 Tenable Identity Exposure 可发送到您的安全信息和事件管理 (SIEM) 的自定义警报。

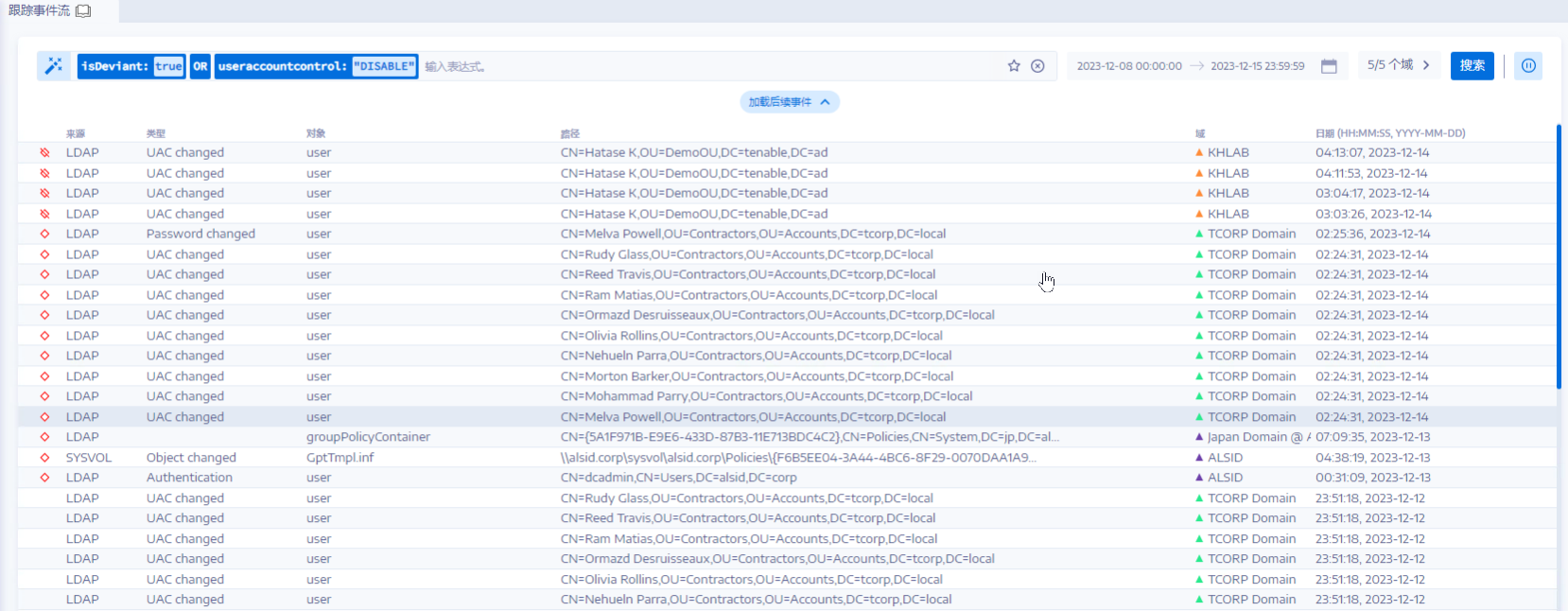

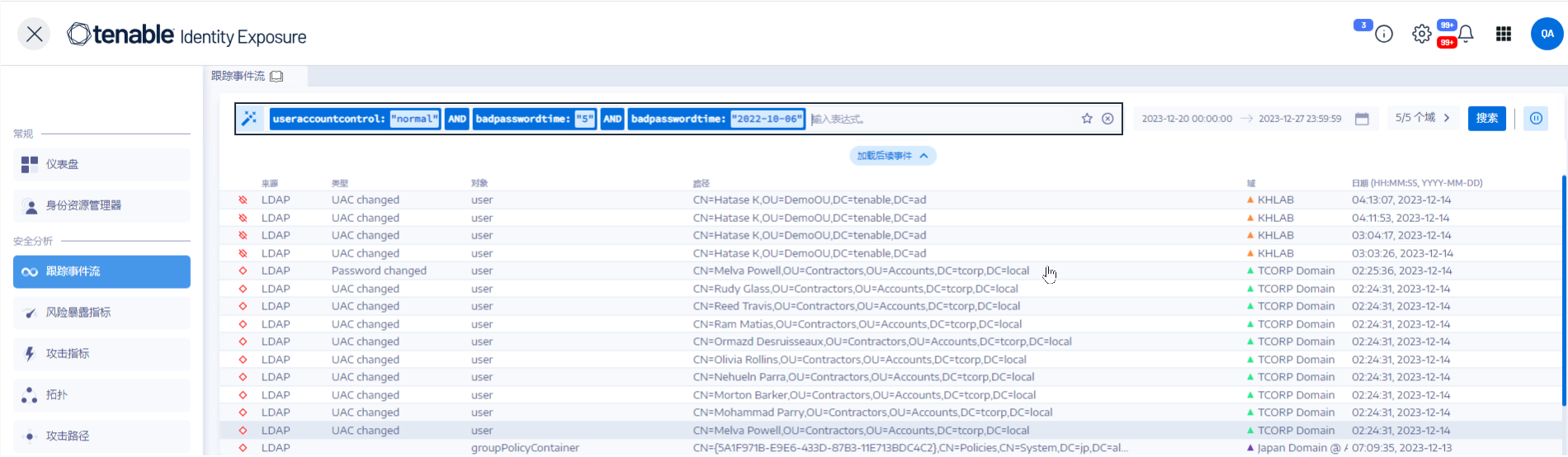

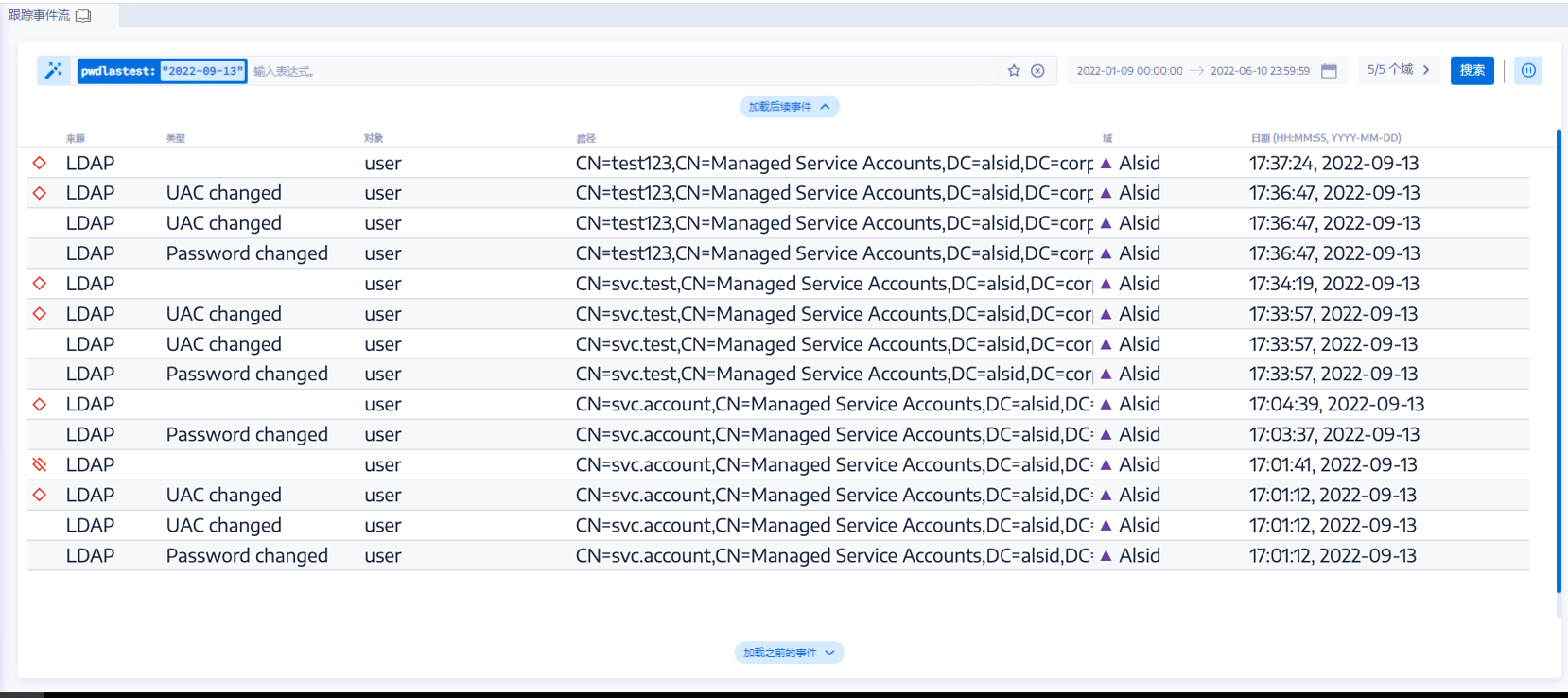

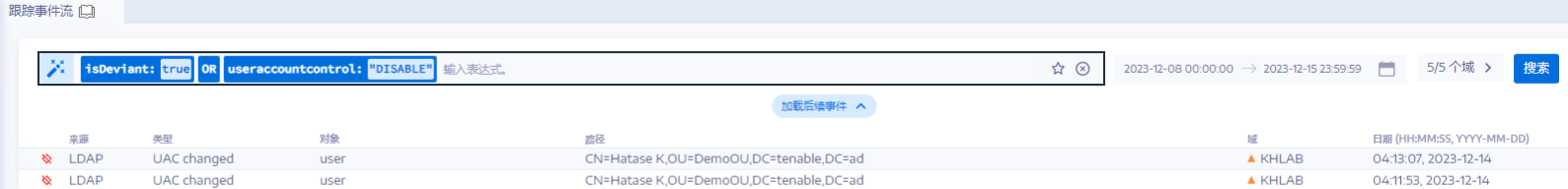

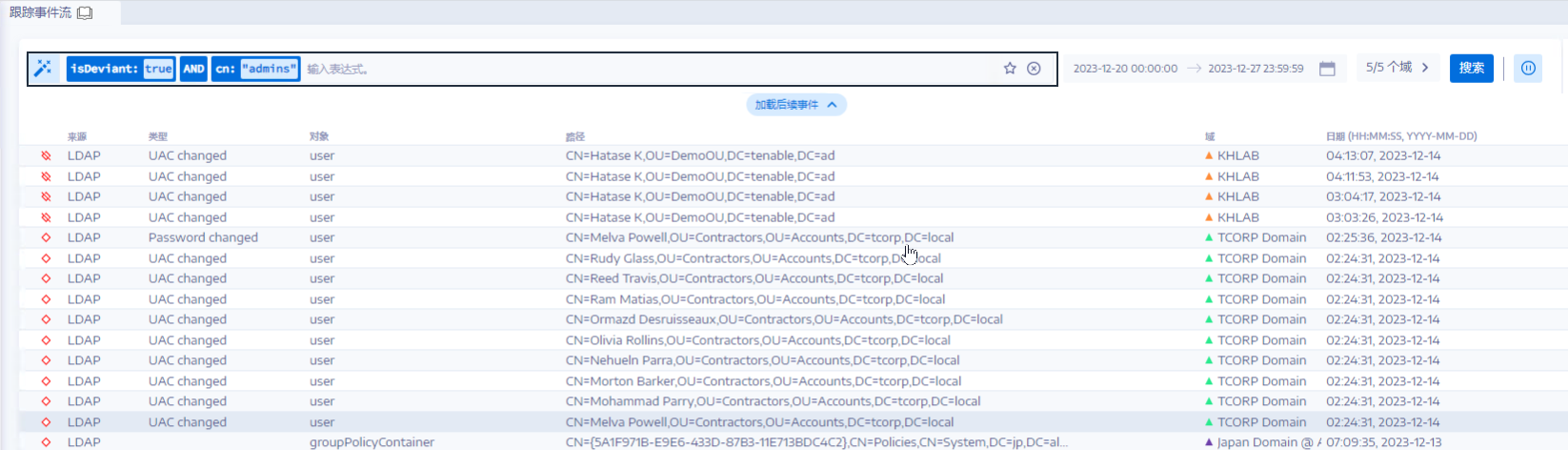

以下示例显示了 Tenable Identity Exposure 中的实际自定义查询。

| 用例 | 描述 | |

|---|---|---|

| GPO 启动和关机二进制文件以及全局 SYSVOL 路径监控 | 监控引导启动路径和/或全局 SYSVOL 复制路径中的脚本。攻击者经常使用这些脚本滥用本机 AD 服务,以便在整个环境中快速传播勒索软件。 | |

| GPO 配置的修改 | 监控 GPO 配置的修改。攻击者经常使用此方法降级安全设置,以协助持久性和/或帐户接管。 | |

| 身份验证和密码重设失败 |

监控导致锁定的多次失败身份验证尝试,这可作为暴力破解尝试的早期警告标记。 注意:您必须设置锁定策略和日期/时间变量。有关更多信息,请参阅“使用 Tenable Identity Exposure 帐户进行身份验证”。

|

|

| 添加、删除或更改对象权限 |

监控对 ACL 权限和相关对象权限集的未经授权的修改。攻击者滥用此方法来提升权限。 注意:您必须提供日期/时间变量。

|

|

| 导致异常行为的管理员变更 |

内置管理群组和自定义群组是敏感群组,需要密切监控可引入风险的异常行为或配置变更。此查询可让您快速查看最近可能对 admins 组内的安全设置产生负面影响的更改。 |

|

另请参阅