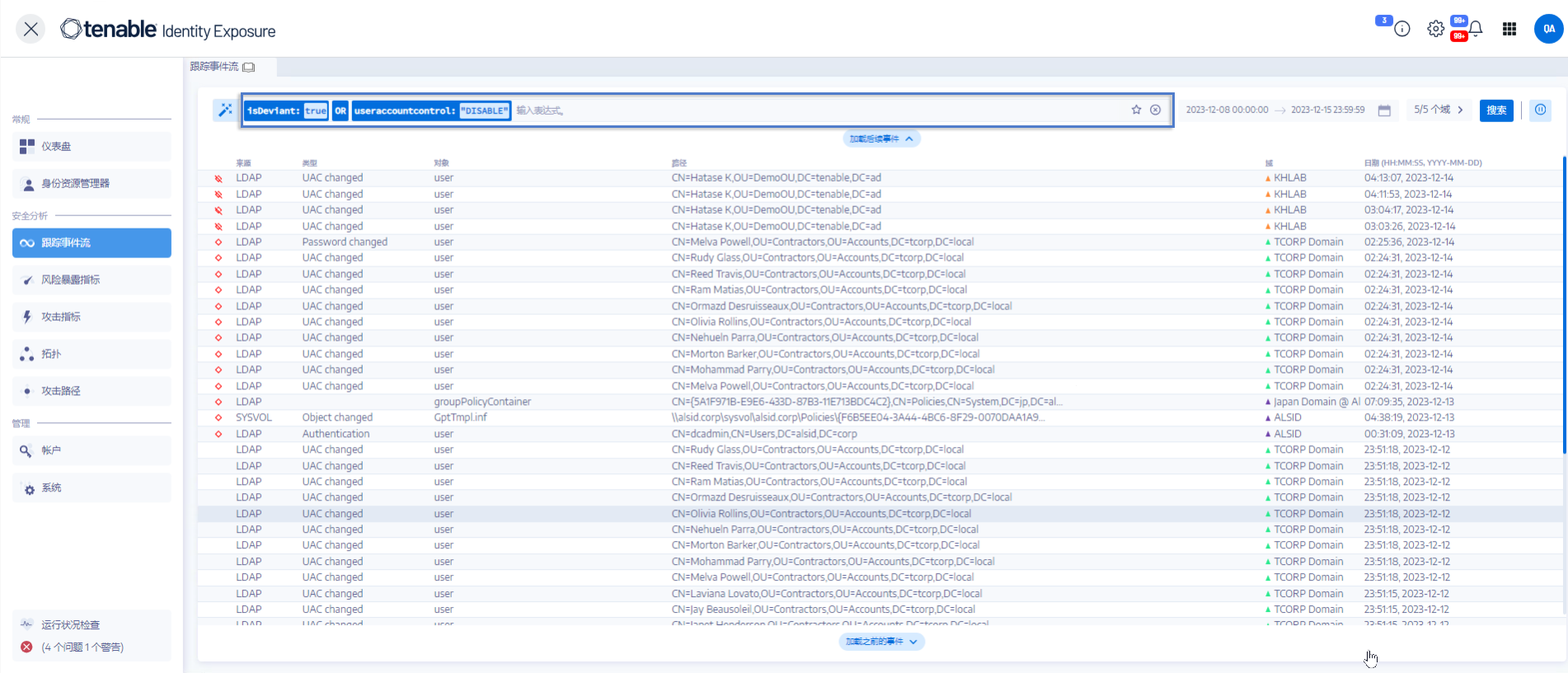

手动搜索“跟踪事件流”

若要过滤与特定字符串或模式匹配的事件,可以在搜索框中输入表达式,以使用布尔运算符 *、AND 和 OR 优化结果。可以将 OR 语句放在括号中,以便修改搜索优先级。搜索操作会查找 Active Directory 属性中的任何特定值。

若要手动搜索跟踪事件流,请执行以下操作:

-

在 Tenable Identity Exposure 中,点击“跟踪事件流”以打开“跟踪事件流”页面。

-

在搜索框中,输入查询表达式。

-

可以按如下方式过滤搜索结果:

-

点击“日历”框以选择开始日期和结束日期。

-

点击“n/n 个域”以选择林和域。

-

-

点击“搜索”。

Tenable Identity Exposure 使用与搜索条件匹配的结果更新列表。

提示:要使用其他条件搜索,您可以 使用向导搜索“跟踪事件流”

示例:

以下示例可搜索: