攻击指标部署

Tenable Identity Exposure 的攻击指标 (IoA) 功能让您能够检测针对 Active Directory (AD) 的攻击。每个 IoA 都需要安装脚本自动启用的特定审核策略。有关 Tenable Identity Exposure IoA 及其实现的完整列表,请参阅 Tenable 下载门户中的《Tenable Identity Exposure 攻击指标参考指南》。

攻击指标和 Active Directory

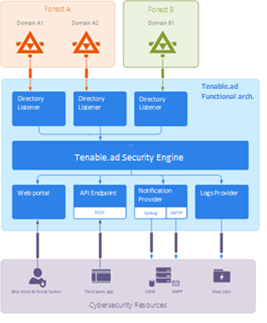

Tenable Identity Exposure 作为监控 Active Directory 基础设施的非侵入式解决方案,无需部署代理,且对环境的配置更改最少。

Tenable Identity Exposure 使用没有管理权限的常规用户帐户连接到其安全监控功能的标准 API。

Tenable Identity Exposure 利用 Active Directory 复制机制检索相关信息,这仅在每个域的 PDC 和 Tenable Identity Exposure 的目录侦听器之间产生有限的带宽成本。

为使用攻击指标有效地检测安全事件,Tenable Identity Exposure 使用了 Windows 事件跟踪 (ETW) 信息和每个域控制器上可用的复制机制。若要收集这组信息,请依照 安装攻击指标 中所述,使用 Tenable Identity Exposure 中的脚本部署专用的组策略对象 (GPO)。

此 GPO 会在所有写入系统卷 (SYSVOL) 的域控制器上激活使用 Windows EvtSubscribe API 的事件日志监听器,以便从 AD 复制引擎和 Tenable Identity Exposure 监听 SYSVOL 事件的功能中受益。GPO 在 SYSVOL 中为每个域控制器创建一个文件,并定期刷新其内容。

若要启动安全监控,Tenable Identity Exposure 必须联系 Microsoft 的标准目录 API。

域控制器

Tenable Identity Exposure 仅需要使用网络流矩阵中所述的网络协议与主域控制器仿真器 (PDCe) 通信。

如果存在多个受监控的域或林,则 Tenable Identity Exposure 必须到达每个域的 PDCe。为获得最佳性能,Tenable 建议您在要监控的 PDCe 附近的物理网络上托管 Tenable Identity Exposure。

用户帐户

Tenable Identity Exposure 使用非管理员用户帐户对受监控的基础设施进行身份验证,以访问复制流。

一个普通 Tenable Identity Exposure 用户可以访问收集的所有数据。Tenable Identity Exposure 不访问机密属性,例如凭据、密码哈希或 Kerberos 密钥。

Tenable 建议您创建一个作为“Domain Users”组成员的服务帐户,如下所示:

-

此服务帐户位于主要受监控的域中。

-

此服务帐户位于任何组织单位 (OU) 中,最好是您创建其他安全服务帐户的组织单位。

-

此服务帐户具有标准用户组成员资格(例如 Domain Users AD 默认组的成员)。

开始之前

-

查看安装 IoA 的限制和潜在影响,如技术变更与潜在影响中所述。

-

检查 DC 是否已安装 Active Directory 和 GroupPolicy 的 PowerShell 模块并可用。

为此,请在计划部署 IoA 模块的目标计算机 (DC) 上运行以下 PowerShell 命令:

复制if (-not (Get-Module -ListAvailable -Name GroupPolicy)) {

Write-Error "The GroupPolicy module is not installed or not available on this machine. This is a requirement for this script and the IOAs to run, please install it and run this script again."

} -

检查 DC 是否启用了分布式文件系统工具功能 RSAT-DFS-Mgmt-Con,以便部署脚本可以检查复制状态,因为它在 DC 复制时无法创建 GPO。

-

Tenable Identity Exposure 建议您在非高峰时间安装/升级 IoA,以减少平台中断情况。

-

专用 SMB 共享:如果使用专用 SMB 共享而不是 SYSVOL 来存储事件日志文件:

-

您必须启用 SMBv2 或更高版本才能安装和运行 IoA 模块。出于安全原因,SMBv1 是 Tenable Identity Exposure 不支持的旧版协议。

-

此要求也适用于其正常运行条件。如果您按照正确的配置安装了模块并随后恢复为仅使用 SMBv1,IoA 模块将自动禁用,直到您还原正确的 SMB 配置(SMBv2 或更高版本)。

要检查域控制器上的 SMB 配置,请按照 Microsoft 官方文档中的说明进行操作。

-

您的域控制器必须能够使用 SMB 协议与主域控制器仿真器 (PDCe) 通信。

-

控制台中出现的任何错误均表示此要求未在当前环境中经过验证。

-

检查权限 - 要安装 IoA,您必须拥有具有以下权限的用户角色:

-

在“数据实体”中,对以下项目的“读取”权限:

-

所有攻击指标

-

所有域

-

-

在“界面实体”中,对以下内容的访问权限:

-

管理 > 系统 > 配置

-

管理 > 系统 > 配置 > 应用程序服务 > 攻击指标

-

管理 > 系统 > 配置 > 应用程序服务 > 攻击指标 > 下载安装文件

-

-

有关基于角色的权限的更多信息,请参阅设置角色的权限。

另请参阅

- 攻击指标安装脚本

- 技术变更与潜在影响

-

安装 Microsoft Sysmon 是一个 Windows 系统工具,Tenable Identity Exposure 的有些攻击指标需要使用该工具来获取相关系统数据。