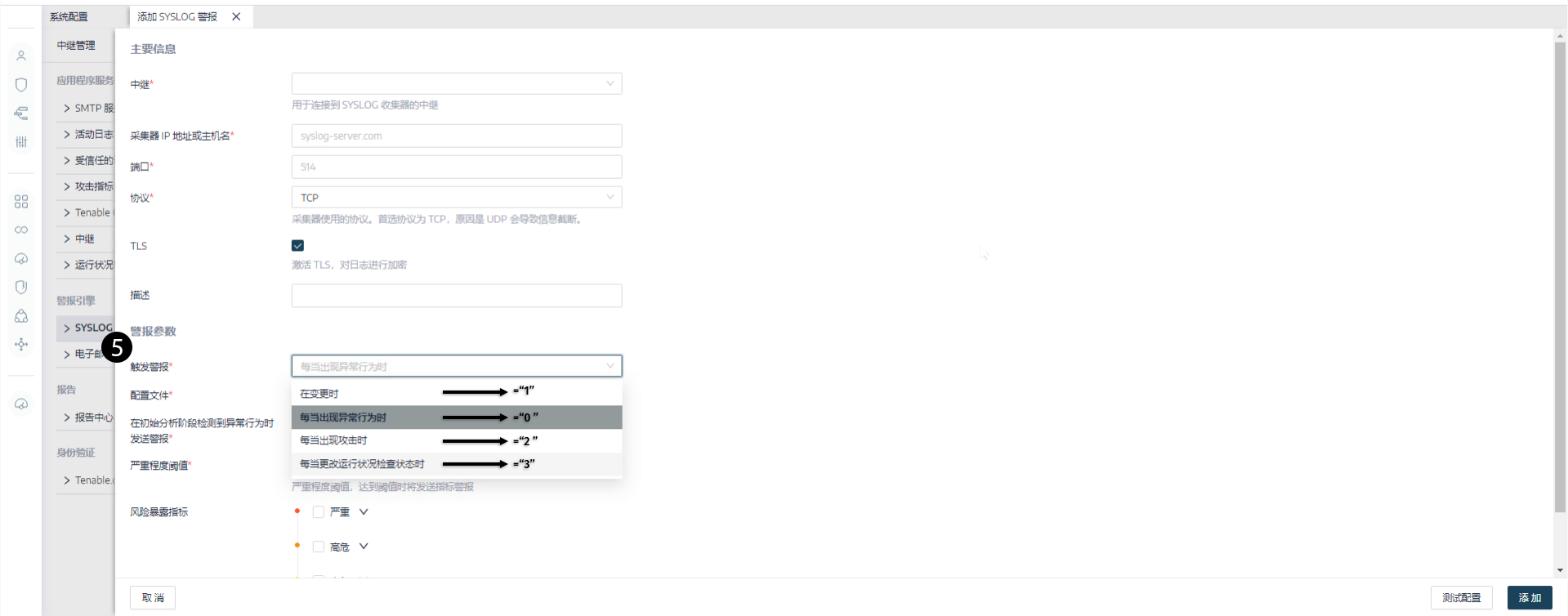

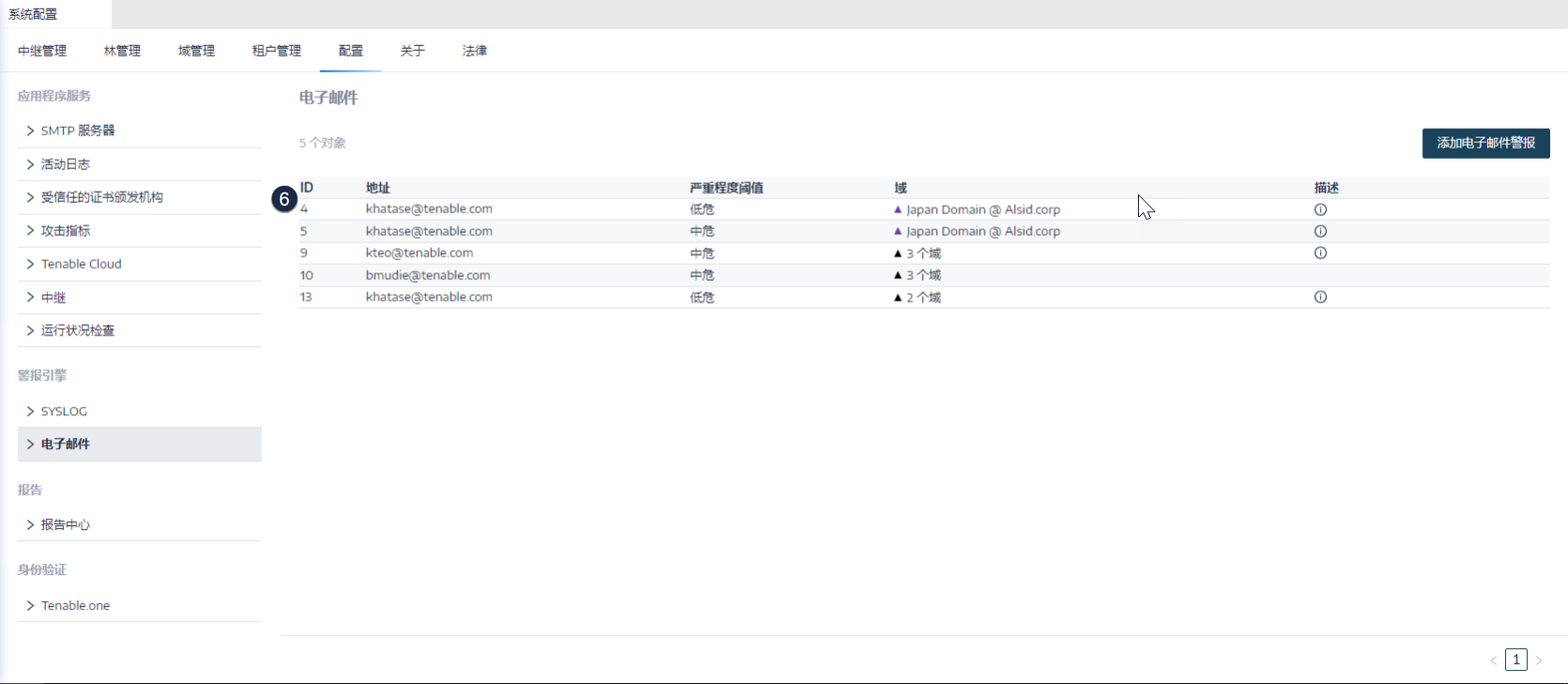

Syslog 和电子邮件警报详细信息

当您启用 Syslog 或电子邮件警报时, Tenable Identity Exposure 在检测到异常行为、攻击或变更时会发出通知。

注意:在收到 IoA 警报之前,您需要考虑数据摄入的时间。此延迟与您配置 Syslog 和电子邮件警报时,在“测试配置”阶段观察到的时间不同。因此,请勿将配置测试期间的持续时间作为基线,与实际攻击触发警报的时间进行比较。

警报标头

Syslog 警报标头 (RFC-3164) 使用通用事件格式 (CEF),这是集成安全信息和事件管理 (SIEM) 的解决方案中的通用格式。

风险暴露指标 (IoE) 的警报示例

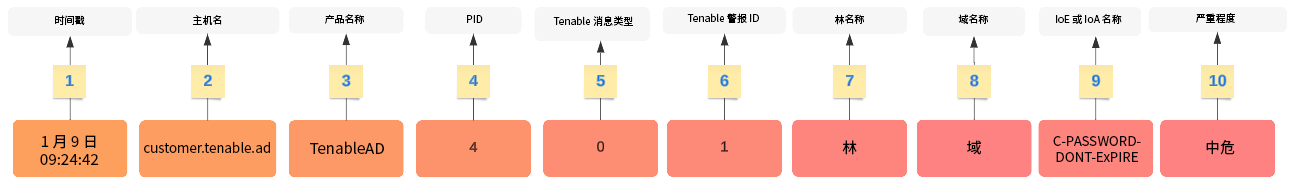

IoE 警报标头

<116>Jan 9 09:24:42 qradar.alsid.app AlsidForAD[4]: "0" "1" "Alsid Forest" "emea.corp" "C-PASSWORD-DONT-EXPIRE" "medium" "CN=Gustavo Fring,OU=Los_Pollos_Hermanos,OU=Emea,DC=emea,DC=corp" "28" "1" "R-DONT-EXPIRE-SET" "2434" "TrusteeCn"="Gustavo Fring"攻击指标 (IoA) 的警报示例

IoA 警报标头

<116>Jan 9 09:24:42 qradar.alsid.app AlsidForAD[4]: "2" "1337" "Alsid Forest" "emea.corp" "DC Sync" "medium" "yoda.alsid.corp" "10.0.0.1" "antoinex1x.alsid.corp" "10.1.0.1" "user"="Gustavo Fring" "dc_name"="MyDC"警报信息

通用元素

标头结构包括以下部分,如表中所述。

| 部分 | 描述 |

|---|---|

| 1 |

“时间戳”是检测日期。示例:“6 月 7 日 05:37:03” |

| 2 |

“主机名”是应用程序的主机名。示例:“customer.tenable.ad” |

| 3 |

“产品名”是在其上触发了异常行为的产品的名称。示例:“TenableAD”、“AnotherTenableADProduct” |

| 4 |

“PID”是产品 (Tenable Identity Exposure) ID。示例:[4] |

| 5 |

“Tenable 消息类型”是事件源的标识符。示例:“0”(= 每当出现异常行为时)、“1”(= 在变更时)、“2”(= 每当出现攻击时)“3”(= 每当运行状况检查状态变化时) |

| 6 |

“Tenable 警报 ID”是警报的唯一 ID。示例:“0”、“132” |

| 7 |

“林名称”是相关事件的林名称。示例:“CorpForest” |

| 8 |

“域名”为与事件相关的域名。示例:“tenable.corp”、“zwx.com” |

| 9 |

“Tenable 代号”是风险暴露指标 (IoE) 或攻击指标 (IoA) 的代号。示例:“C-PASSWORD-DONT-EXPIRE”、“DC Sync”。 |

| 10 |

“Tenable 严重程度”是相关异常行为的严重性级别。示例:“严重”、“高危”、“中危” |

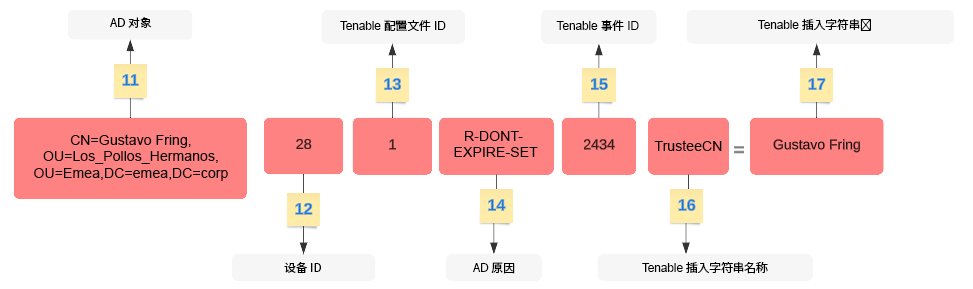

IoE 特定元素

| 部分 | 描述 |

|---|---|

| 11 |

“AD 对象”是异常对象的标识名。示例:“CN=s_infosec.scanner,OU=ADManagers,DC=domain,DC=local” |

| 12 |

“Tenable 异常行为 ID”是异常行为的 ID。示例:“24980”、“132”、“28” |

| 13 |

“Tenable 配置文件 ID”是 Tenable Identity Exposure 在其中触发了异常行为的配置文件的 ID。示例:“1”(Tenable)、“2”(sec_team) |

| 14 |

“AD 原因代号”是异常行为原因的代号。示例:“R-DONT-EXPIRE-SET”、“R-UNCONST-DELEG” |

| 15 |

“Tenable 事件 ID”是异常行为触发的事件的 ID。示例:“40667”、“28” |

| 16 |

“Tenable 插入字符串名称”是异常行为对象触发的属性名称示例:“Cn”、“useraccountcontrol”、“member”、“pwdlastset” |

| 17 |

“Tenable 插入字符串值”是异常行为对象触发的属性值。示例:“s_infosec.scanner”、“CN=Backup Operators,CN=Builtin,DC=domain,DC=local” |

字符串插入和双引号

|

|

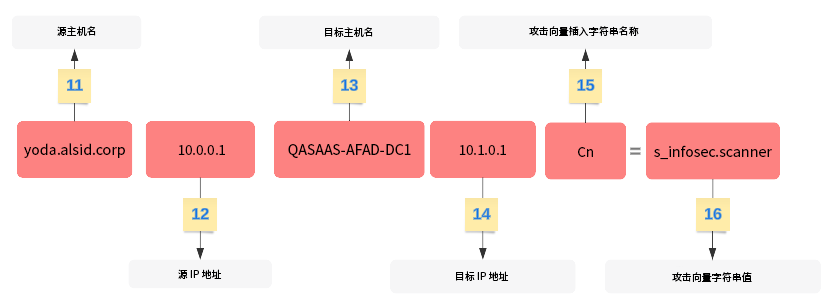

IoA 特定元素

| 部分 | 描述 |

|---|---|

| 11 |

源主机名是攻击主机的主机名。值也可以是“未知”。 |

| 12 |

源 IP 地址是攻击主机的 IP 地址。值可以是 IPv4 或 IPv6。 |

| 13 |

目标主机名是受攻击主机的主机名。 |

| 14 |

目标 IP 地址是受攻击主机的 IP 地址。值可以是 IPv4 或 IPv6。 |

| 15 |

“攻击向量插入字符串名称”是异常行为对象触发的属性名称。 |

| 16 |

“攻击向量插入字符串值”是异常行为对象触发的属性值。 |

Syslog 消息框架

-

对于 UDP 和 TCP syslog 配置,Tenable Identity Exposure 使用 RFC-6587#3.4.2 中所述的 Non-Transparent-Framing 方法来分隔消息。框架字符为 LF (\n)。

-

对于使用 TLS 的 TCP,Tenable Identity Exposure 会使用 RFC-6587#3.4.1 中所述的 Octet Counting 方法。

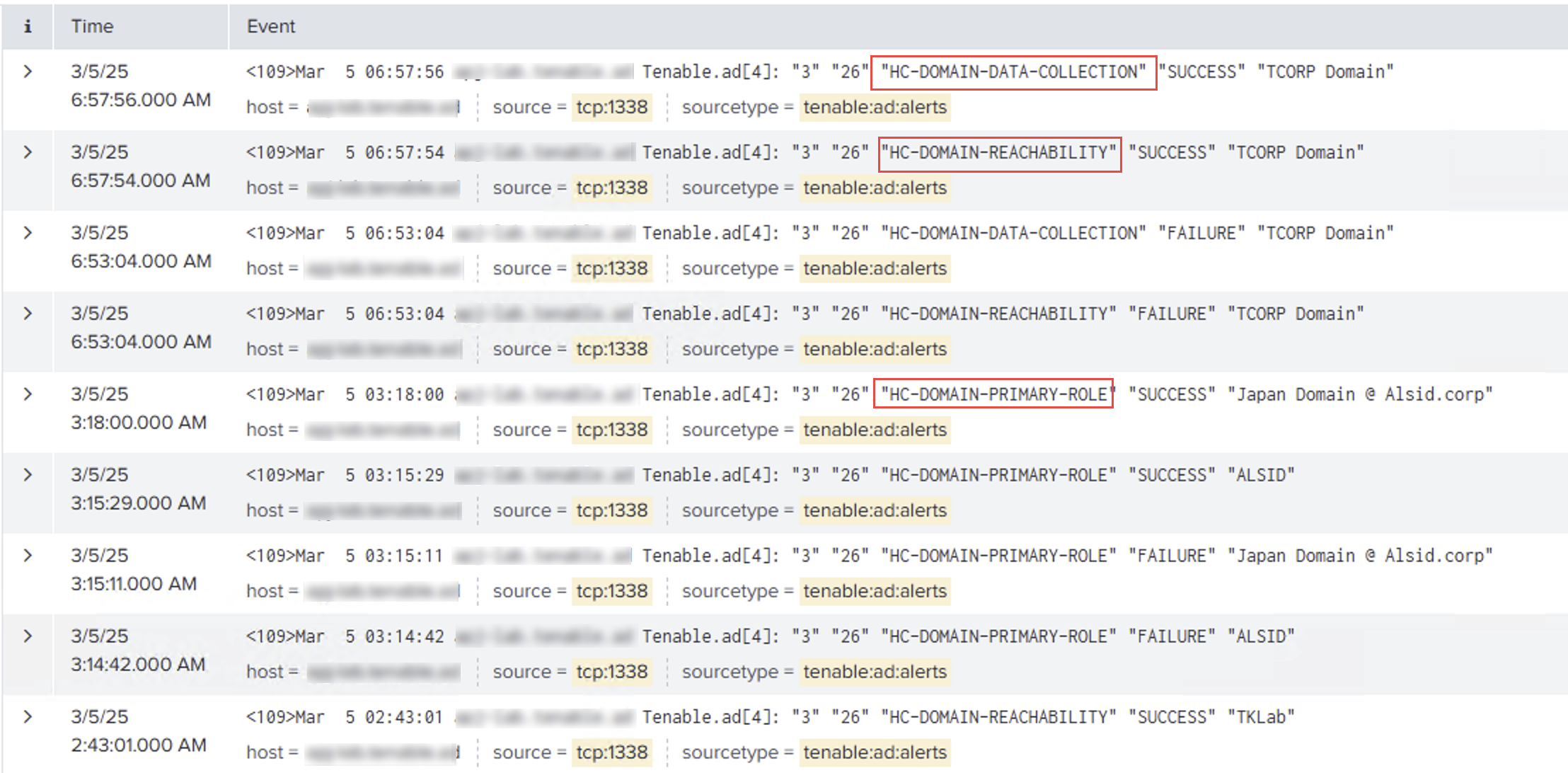

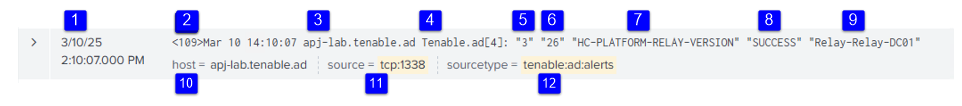

示例

此示例显示 Tenable Identity Exposure 在您的环境中执行运行状况检查的结果。有关更多信息,请参阅“运行状况检查”。

标头结构包括以下部分,如表中所述。

| 部分 | 描述 |

|---|---|

| 1 |

时间戳 — 指示检测到事件的日期和时间。 |

| 2 |

Syslog 优先级 — 此为 syslog 优先级值,由设备和严重性等级组合而成 (RFC-3164) |

| 3 |

主机名 — 生成警报的应用程序或设备的主机名。 |

| 4 |

产品名称和 PID — 指示产品名称及其进程 ID。 |

| 5 |

“Tenable 消息类型”是事件源的标识符。示例:“0”(= 每当出现异常行为时)、“1”(= 在变更时)、“2”(= 每当出现攻击时)“3”(= 每当运行状况检查状态变化时) |

| 6 |

“Tenable 警报 ID”是警报的唯一 ID。示例:“0”、“132” |

| 7 |

运行状况检查代号 — 表示所执行的特定运行状况检查。有关更多信息,请参阅“运行状况检查”。 |

| 8 |

运行状况检查状态 — 指示运行状况检查的结果。 |

| 9 |

中继名称或域名 — 指示与此运行状况检查关联的中继或域控制器。 |

| 10-12 |

元数据字段:

|