将 Microsoft Entra ID 配置为身份提供程序

除了 Active Directory 之外,Tenable Identity Exposure 还支持 Microsoft Entra ID(原名 Azure AD 或 AAD)以扩展组织中的标识范围。此功能利用专注于 Microsoft Entra ID 特定风险的新风险暴露指标。

若要将 Microsoft Entra ID 与 Tenable Identity Exposure 集成,请严格遵循指导流程:

先决条件

需要 Tenable Cloud 帐户才能登录“cloud.tenable.com”并使用 Microsoft Entra ID 支持功能。此 Tenable Cloud 帐户就是您接收欢迎电子邮件时所使用的同一电子邮件地址。如果您不知道“cloud.tenable.com”的电子邮件地址,请联系支持部门。所有拥有有效许可证(无论是本地部署还是 SaaS 版)的客户都可以通过 cloud.tenable.com 访问 Tenable Cloud。此帐户可让您为 Microsoft Entra ID 配置 Tenable 扫描并收集扫描结果。

权限

Microsoft Entra ID 支持功能需要从 Microsoft Entra ID 收集数据,例如用户、组、应用程序、服务主体、角色、权限、策略、日志等。它使用 Microsoft Graph API 和遵循 Microsoft 建议的服务主体凭据收集此数据。

-

根据 Microsoft 的要求,您必须以有权在租户范围内授予对 Microsoft Graph 的管理员同意的用户身份登录到 Microsoft Entra ID,该身份必须具有全局管理员或特权角色管理员角色(或具有相应权限的任何自定义角色)。

-

如要访问 Microsoft Entra ID 的配置和数据可视化,您的 Tenable Identity Exposure 用户角色必须具有相应的权限。有关更多信息,请参阅“Set Permissions for a Role”。

网络流

允许端口 443 上的以下地址从安全引擎节点服务器服务Eridanis、Eltanin、Kapteyn 出站,以激活 Entra ID 支持:

-

sensor.cloud.tenable.com

-

cloud.tenable.com

许可证计数

只有在启用 Tenable 云同步功能时,Tenable 才不会将重复的身份计入许可数量。如果未启用此功能,则系统无法匹配来自 Microsoft Entra ID 和 Active Directory 的帐户,导致每个帐户被分别计数。

-

未启用 Tenable 云同步:一个同时拥有 AD 帐户和 Entra ID 帐户的用户将被视为两个独立用户,并分别计入许可数量。

-

启用 Tenable Cloud 同步:系统会将多个帐户合并为一个身份,确保拥有多个帐户的用户仅被计为一个身份。

配置 Microsoft Entra ID 设置

通过以下过程(改编自 Microsoft《快速入门:向 Microsoft 标识平台注册应用程序》文档),在 Microsoft Entra ID 中配置所有必需的设置。

-

创建应用程序:

创建应用程序:

-

在 Azure 管理员门户中,打开“应用程序注册”页面。

-

点击“+ 新注册”。

-

为应用程序命名(示例:“Tenable Identity Collector”)。对于其他选项,您可以保留默认值。

-

点击“注册”。

-

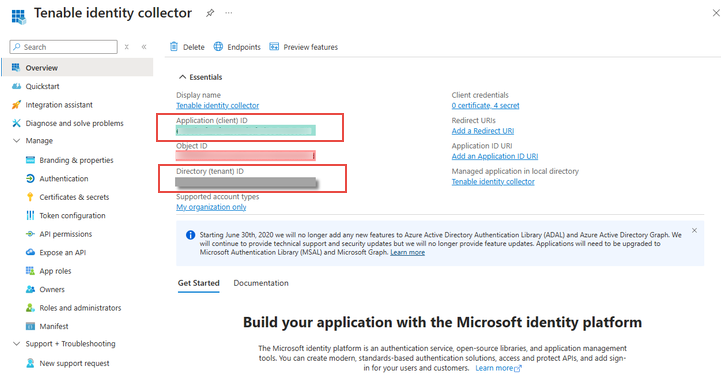

在此新创建应用程序的“概述”页面上,记录“应用程序(客户端)ID”和“目录(租户)ID”,您稍后需要在步骤 如要添加新的 Microsoft Entra ID 租户,请执行以下操作: 中使用这些 ID

注意:务必选择应用程序 ID 而非对象 ID,以便配置生效。

-

-

向应用程序添加凭据:

向应用程序添加凭据:

-

在 Azure 管理员门户中,打开“应用程序注册”页面。

-

点击已您创建的应用程序。

-

在左侧菜单中,点击“证书和密钥”。

-

点击“+ 新客户端密钥”。

-

在“描述”框中,为此密钥指定一个实用名称和一个符合您策略的“到期”值。请记住在接近到期日时更新此密钥。

-

请将密钥值保存在安全位置,因为 Azure 只会显示一次,如果丢失,必须重新创建。

-

-

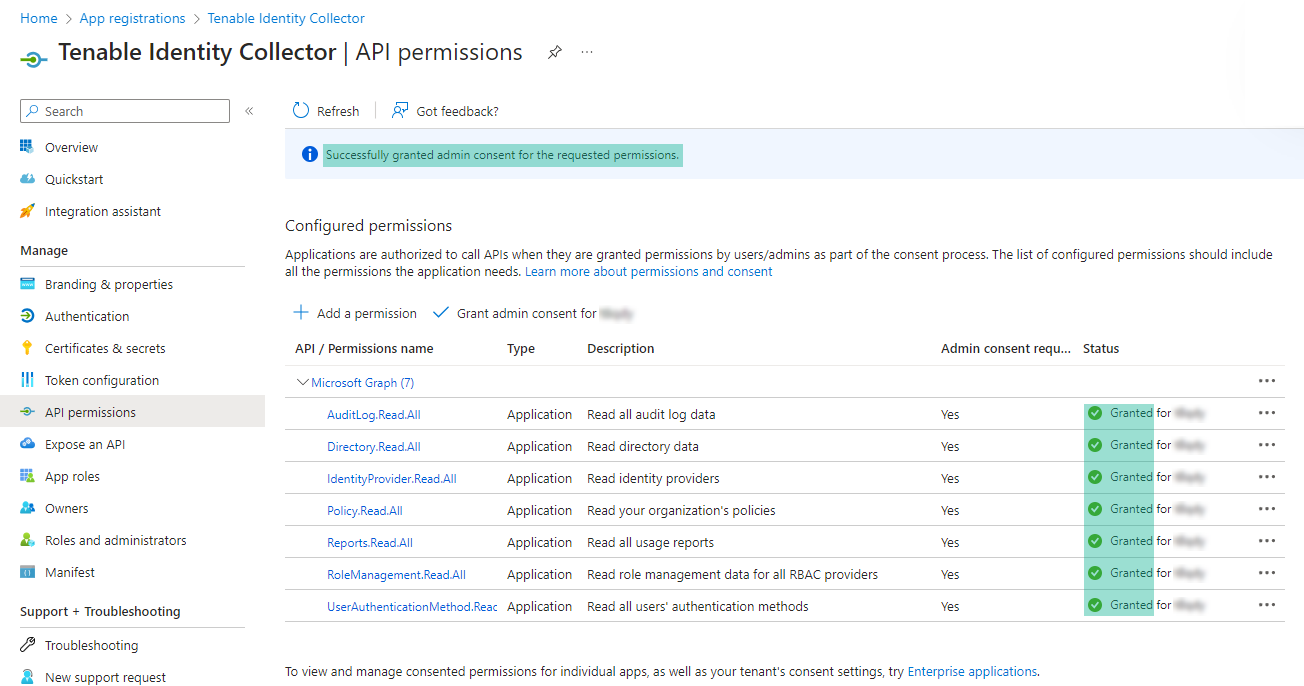

为应用程序分配权限:

为应用程序分配权限:

-

在 Azure 管理员门户中,打开“应用程序注册”页面。

-

点击已您创建的应用程序。

-

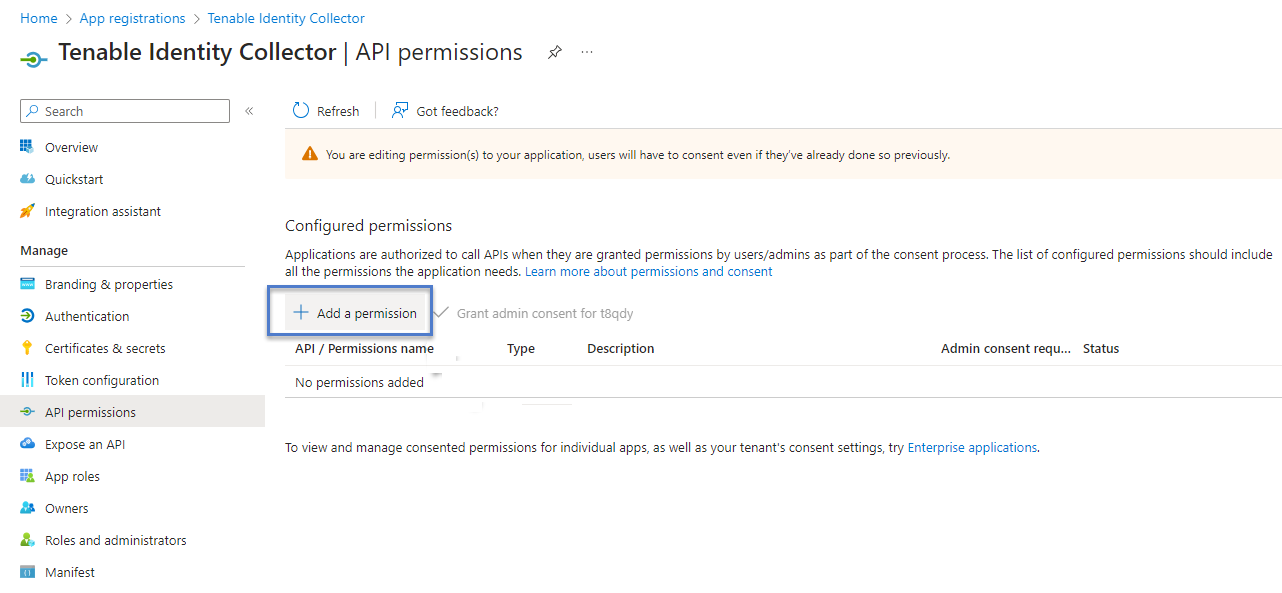

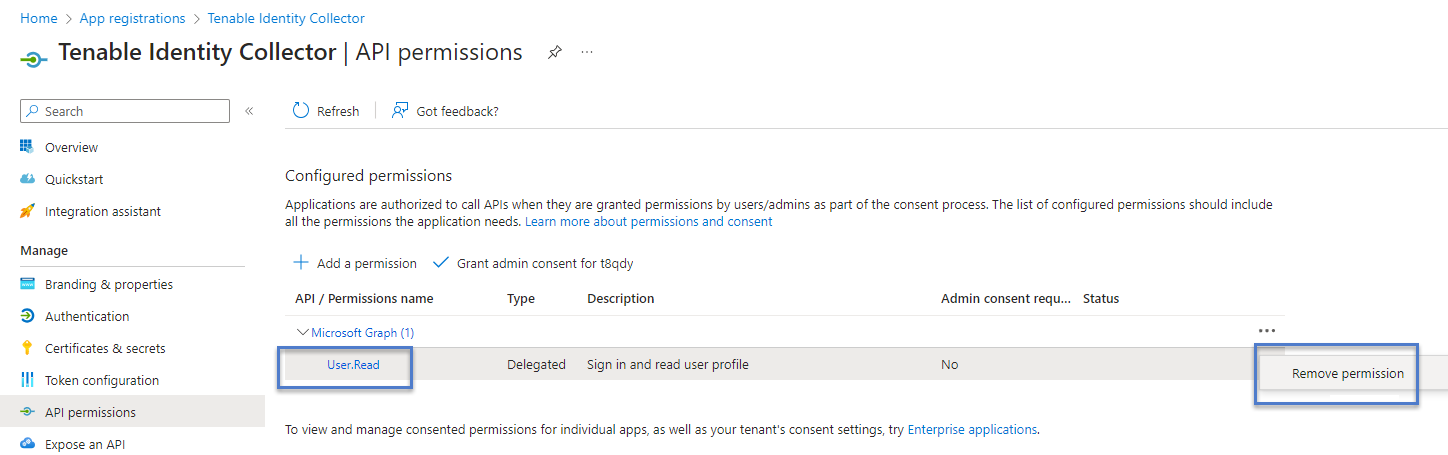

在左侧菜单中,点击“API 权限”。

- 删除现有 User.Read 权限:

-

点击“+ 添加权限”:

-

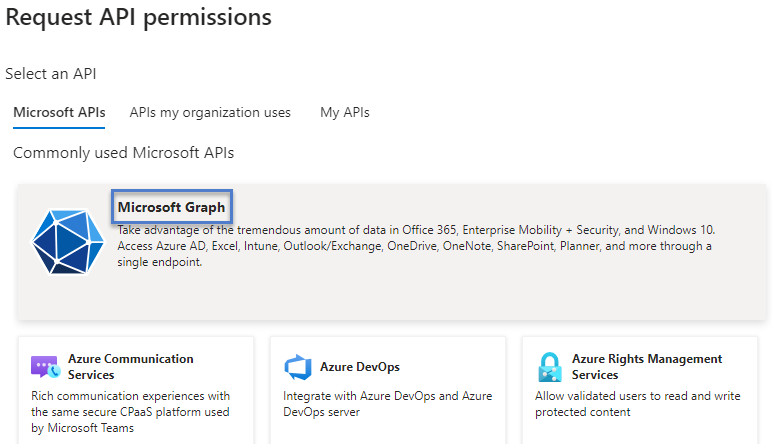

选择“Microsoft Graph”:

-

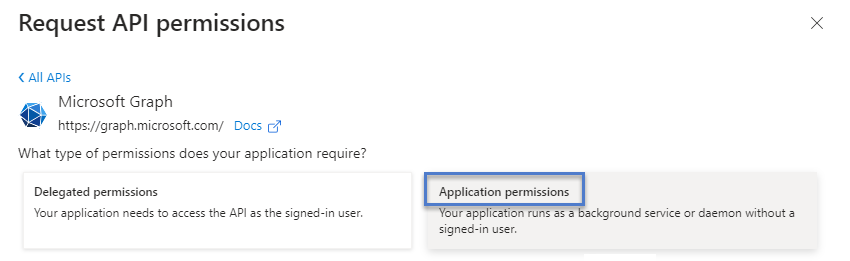

选择“应用程序权限”(非“委派权限”)。

-

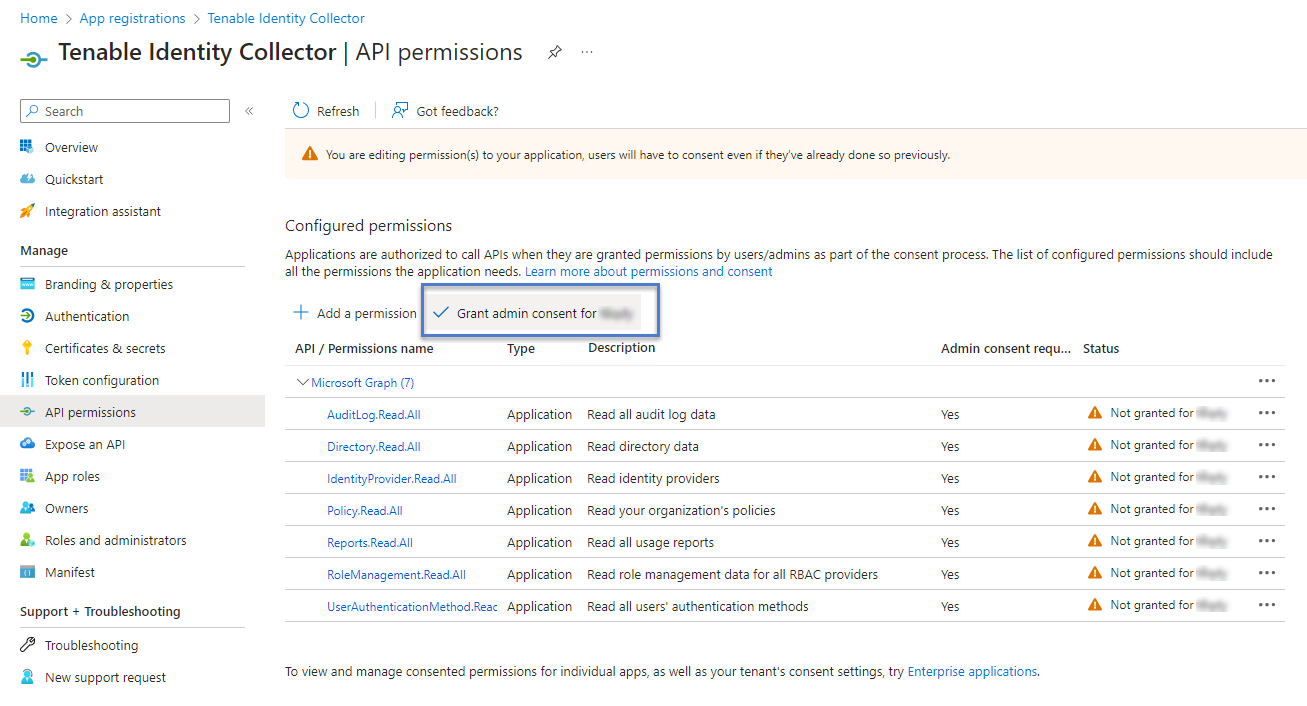

使用列表或搜索栏查找并选择以下所有权限:

-

AuditLog.Read.All

-

Directory.Read.All

-

IdentityProvider.Read.All

-

Policy.Read.All

-

Reports.Read.All

-

RoleManagement.Read.All

-

UserAuthenticationMethod.Read.All

-

点击“添加权限”。

-

点击“为 <tenant name> 授予管理员同意”并点击“是”以确认:

-

-

在 Microsoft Entra ID 中配置所有必需的设置之后:

-

在 Tenable Vulnerability Management 中创建‘Microsoft Azure’类型的新凭据。

-

选择“密钥”身份验证方法并输入在之前的流程中检索到的值:租户 ID、应用程序 ID 和客户端密码。

-

激活 Microsoft Entra ID 支持

-

要使用 Microsoft Entra ID,必须在 Tenable Identity Exposure 设置中激活该功能。

-

请参阅 Identity 360, Exposure Center, and Microsoft Entra ID Support Activation 获取相关说明。

启用租户扫描

添加租户会将 Tenable Identity Exposure 与 Microsoft Entra ID 链接起来以对该租户执行扫描。

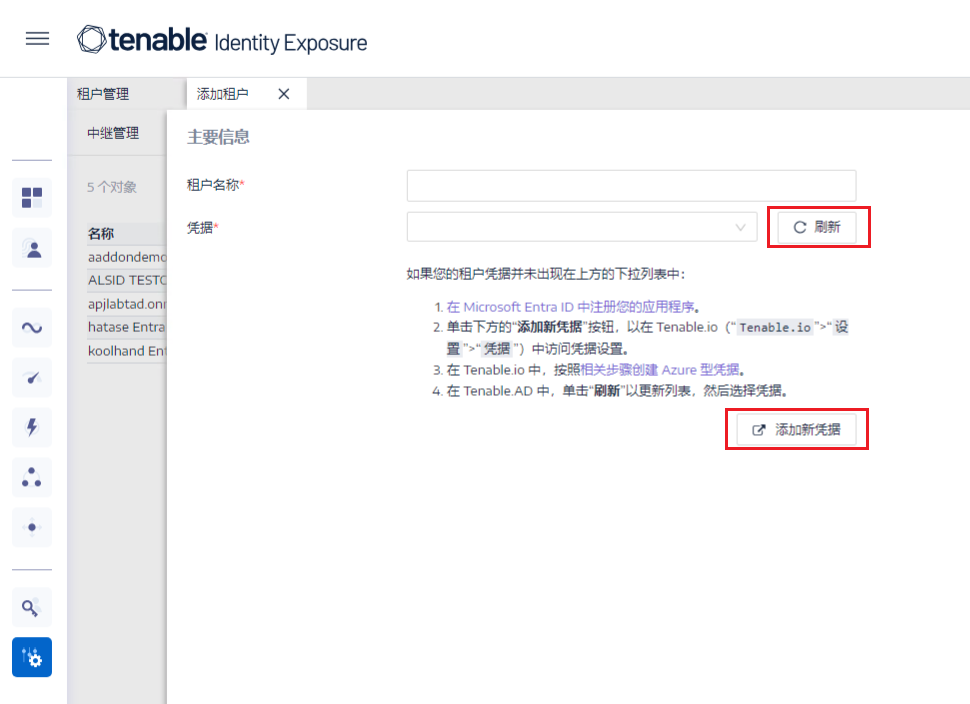

如要添加新的 Microsoft Entra ID 租户,请执行以下操作:

-

在“配置”页面中,单击“身份提供程序”选项卡。

“租户管理”页面随即打开。

-

点击“添加租户”。

“添加租户”页面随即打开。

-

在“租户名称”框中,输入名称。

-

在“凭据”框中,点击下拉列表以选择凭据。

-

如果您的凭据未出现在列表中,您可以:

-

在 Tenable Vulnerability Management 中创建一个(通过“Tenable Vulnerability Management”>“设置”>“凭据”)。有关更多信息,请参阅“在 Tenable Vulnerability Management 中创建 Azure 类型凭据的过程” 。

-

检查您是否在 Tenable Vulnerability Management 中具有凭据的“可使用”或“可编辑”权限。除非您拥有这些权限,否则 Tenable Identity Exposure 不会在下拉列表中显示凭据。

-

-

单击“刷新”以更新凭据下拉列表。

-

选择您已创建的凭据。

-

单击“添加”。

此时会出现一条消息,确认 Tenable Identity Exposure 添加了租户,该租户现在显示在“租户管理”页面的列表中。

注意:租户扫描不会实时发生,且至少需要 45 分钟的时间才能在 Identity Explorer 中看到 Microsoft Entra ID 数据,具体视租户大小而定。