部署前要求

开始之前,请检查是否满足以下先决条件,以确保安装过程顺利进行。

安装概述

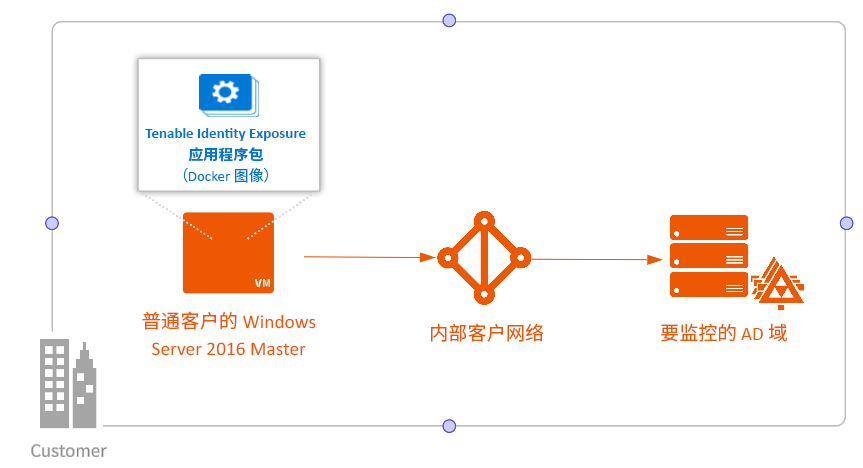

您可以将 Tenable Identity Exposure 作为应用程序包安装在专用的 Windows 环境中,该环境必须满足特定的托管规范。Tenable Identity Exposure需要在安装了它的操作系统上访问操作系统的主映像。

Tenable 会预先配置应用程序包,其中仅包含 Tenable 服务和您的特定要求。此部署选项可提供最大的灵活性,并顺畅集成到您的特定环境中。

Tenable Identity Exposure 在嵌入到 Windows 服务中的微服务架构上运行。这些服务有专用用途(存储、安全分析、应用程序等),均为强制性服务。因此,您只能在支持微服务模型的操作系统上安装 Tenable Identity Exposure。

TLS 证书

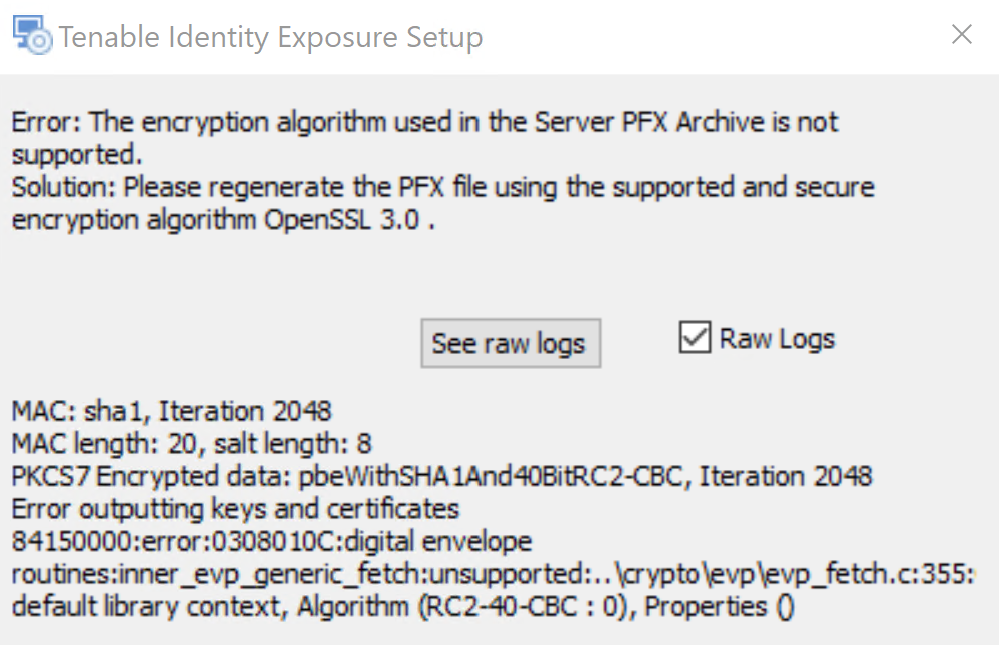

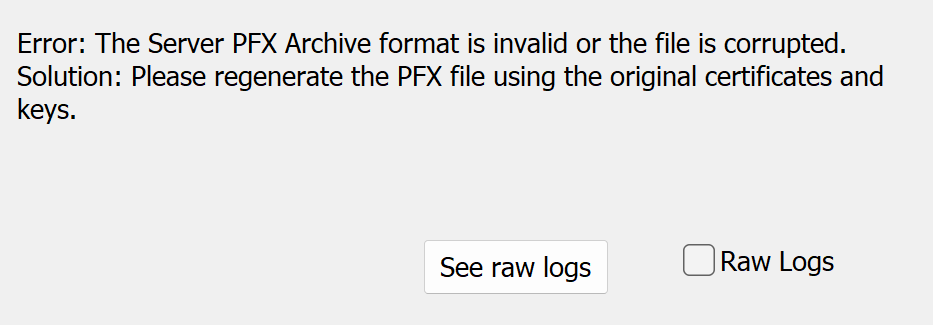

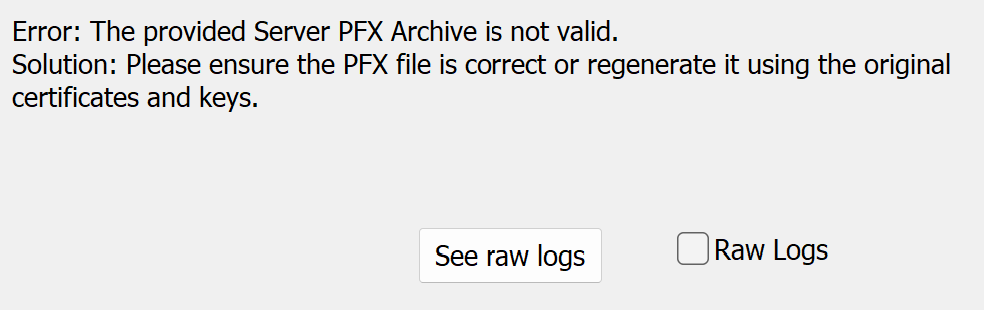

OpenSSL 3.0 支持 - 从 3.59.5 版开始,Tenable Identity Exposure 使用 OpenSSL 3.0.x。因此,以 SHA1 签名的 X.509 证书在第 1 级或更高的安全级别下不再有效。TLS 默认为第 1 级的安全级别,这使 SHA1 签名的证书不受信任,无法对服务器或客户端进行身份验证。

您必须升级证书以响应此变更。如果继续安装而不将证书更新为使用 OpenSSL 3.0,则 Tenable Identity Exposure 安装程序会返回以下错误消息和建议的补丁:

帐户特权

以本地或内置管理员组的本地帐户成员身份,或以安装有 Tenable Identity Exposure 的服务器上的管理员身份执行安装。

注意:使用域外的本地管理员帐户登录计算机。请勿以域内本地管理员的身份登录。

帐户需要拥有以下权限:

-

SeBackupPrivilege

-

SeDebugPrivilege

-

SeSecurityPrivilege

杀毒软件 (AV) 与端点检测和响应 (EDR)

安装之前,禁用主机上的任何 AV 和/或 EDR 解决方案。不这样做会在安装期间触发回滚。安装完成后,您可以安全启用 AV/EDR;但请注意,由于频繁的磁盘 I/O 操作,这可能会影响产品性能。另请参阅下文的“不受支持的配置”。

待重新启动

在安装之前,执行任何所需的重新启动。在服务器上启动安装程序时,请检查以下内容:

-

系统未处于待重新启动状态。

-

服务器在不到 11 分钟前已正确重新启动。

-

MSI 会检查以下注册表键:

-

HKLM: \ Software \ Microsoft \ Windows \ CurrentVersion \ Component Based Servicing \ RebootPending

-

HKLM: \SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ WindowsUpdate \ Auto Update \ RebootRequired

-

HKLM: \SYSTEM \ CurrentControlSet \ Control \Session Manager -> PendingFileRenameOperations

-

服务帐户

必须允许在操作系统上使用服务帐户。

注意:此服务帐户必须能够读取所有对象属性。

攻击指标

Windows 事件日志的最短保留时间必须为 5 分钟,以确保应用程序可以准确检索所有事件。

不支持的配置

下表详细说明了不支持的配置:

|

配置 |

描述 |

|---|---|

|

主动杀毒软件或端点检测和响应 (EDR) 解决方案 |

Tenable Identity Exposure 平台需要容纳大量磁盘 I/O。

|

|

防火墙 |

执行以下操作,允许 Tenable Identity Exposure 服务相互通信以进行可靠的安全监控:

|

|

Erlang |

|

第三方应用程序

在未经认证的环境中部署 Tenable Identity Exposure 的平台会造成意外负面影响。

特别是,在主映像中部署第三方应用程序(如特定代理或后台程序)会导致稳定性或性能问题。

Tenable 强烈建议您尽可能减少第三方应用程序的数量。

访问权限

Tenable Identity Exposure 的平台需要有本地管理权限才能操作,并确保进行适当的服务管理。

-

您必须为 Tenable 技术负责人提供与主机管理帐户关联的凭据(用户名和密码)。

-

部署到生产环境时,请考虑由您与 Tenable 技术负责人共同验证密码更新流程。

产品更新

作为升级计划的一部分,Tenable 会经常发布系统更新,以提供新的检测功能和新的产品功能。

-

在此项部署中,Tenable 仅提供 Tenable Identity Exposure 组件的更新。您必须确保正确管理操作系统,包括频繁部署安全补丁。有关 Tenable Identity Exposure 版本的更多信息,请参阅“Tenable Identity Exposure 版本说明”。

-

Tenable Identity Exposure 的微服务架构支持立即应用操作系统补丁。

其他要求

-

Tenable Identity Exposure 与 硬件要求 中列出的包含最新可用更新的 Windows Server 兼容。

-

Tenable Identity Exposure 安装程序要求在 Windows Server 2016 或更高版本上拥有本地管理员权限。如果用于安装的帐户为默认帐户,请确保此帐户运行程序可以不受限制。

-

Tenable Identity Exposure 服务需要有本地管理员权限才能在计算机上运行本地服务。

-

Tenable Identity Exposure 需要有专用的数据分区。请勿在 OS 分区上运行 Tenable Identity Exposure,以免在分区已满的情况下发生系统冻结。

-

Tenable Identity Exposure SQL 实例要求具备虚拟帐户使用情况功能。

-

如果在实施更严格的安全措施后安装或升级 Microsoft SQL 服务器,安装过程会因用户权限不足而失败。检查您是否有必要的权限来确保成功安装。有关更多信息,请参阅“Microsoft 文档”。

-

Tenable Identity Exposure 必须作为黑盒运行。将每台计算机专用于 Tenable Identity Exposure 且不与其他产品共享。

-

Tenable Identity Exposure 可在数据分区上创建任何以“Alsid”或“Tenable”前缀开头的文件夹。因此,请勿在数据分区上创建以“Alsid”或“'Tenable”开头的文件夹。

-

Erlang:请勿修改 HOMEDRIVE 环境变量。PATHEXT 环境变量必须包含 .exe 和 .bat 文件扩展名。

-

如果您必须将 Tenable Identity Exposure 的 AD 服务帐户设置为受保护用户组成员,请确保您的 Tenable Identity Exposure 配置支持 Kerberos 身份验证,因为受保护用户无法使用 NTLM 身份验证。

预安装清单

此表以便捷清单的形式概述了安装的先决条件。

|

要保留的信息或资源 |

状态 |

|---|---|

|

必要的协议(NDA、评估软件许可证)(如果适用)。 |

|

|

目标域中要监控的活跃 AD 用户的数量。 |

|

|

计算和内存资源基于 Tenable Identity Exposure 的规格矩阵。请参阅资源规格。 |

|

|

每个虚拟机的私有 IP,用于部署 Tenable 平台。 |

|

|

更新管理基础设施、时间服务器、PKI 服务器和身份提供程序的类型和 IP 地址。 |

|

|

为 Tenable Identity Exposure 需要的每项服务打开所需的网络流。请参阅网络流矩阵。 |

|

|

每个主域控制器仿真器的私有 IP 地址。 |

|

|

在每个 Active Directory 林上创建要监控的常规用户帐户。 |

|

|

在特定 Active Directory 容器中,授予对 Tenable 服务帐户的访问权限。 |

|

| 如果您要启用此功能,请授予特权分析使用权限。 | |

|

使用 AD 域用户帐户登录:

|

|

|

利用客户的 PKI 为 Tenable Identity Exposure 的 Web 门户颁发的 TLS 证书

|

|

|

要创建的 Tenable Identity Exposure 用户帐户列表:

|

|

|

要激活的可选配置列表(电子邮件通知、Syslog 事件转发等) |

|

|

已确定且有空的项目协调员需要与 Tenable 员工开展合作。 |

|

|

技术人员负责解决潜在的技术问题,例如网络筛选问题和无法访问 PDCe。 |

另请参阅