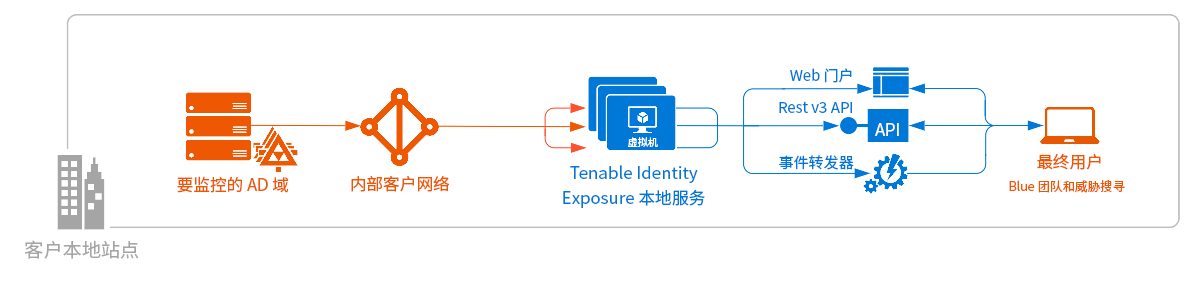

本地架构

Tenable Identity Exposure 平台依赖虚拟机 (VM) 上托管的多项 Windows 服务。您的环境必须支持以下基础设施:

Tenable Identity Exposure 平台由以下组件组成:

-

存储管理器:存储管理器不仅提供热存储和冷存储支持,还能监控目录侦听器和安全引擎节点的服务数据。此组件是唯一必须持久保存信息的组件。在内部,它们使用 Microsoft MS SQL 服务器存储内部数据和配置。

-

安全引擎节点:通过托管分析相关的服务,安全引擎节点可以为 Tenable Identity Exposure 安全引擎、内部通信总线和最终用户应用程序(如 Web 门户、REST API 或警报通知程序)提供支持。此组件基于被隔离的不同 Windows 服务构建而来。

-

目录侦听器:通过与受监控的域控制器密切配合,目录侦听器可以接收实时 Active Directory 流并应用多种处理方法来解码、隔离和关联安全更改。

-

安全中继:使用传输层安全 (TLS) 而非 VPN 将 Active Directory 数据从网络传输到 Tenable Identity Exposure 的模式。如果您的网络需要代理服务器才能访问互联网,中继功能也支持有身份验证或无身份验证的 HTTP 代理。Tenable Identity Exposure 可以支持多种安全中继,您可以根据需要将其映射到域。请参阅本地平台的安全中继架构。

对于这些组件的数量和规格,请参阅“资源规格”。

架构

Tenable Identity Exposure 的本地解决方案使用托管在您提供和管理的专用 Windows Server 环境中的软件包,基于以下架构:

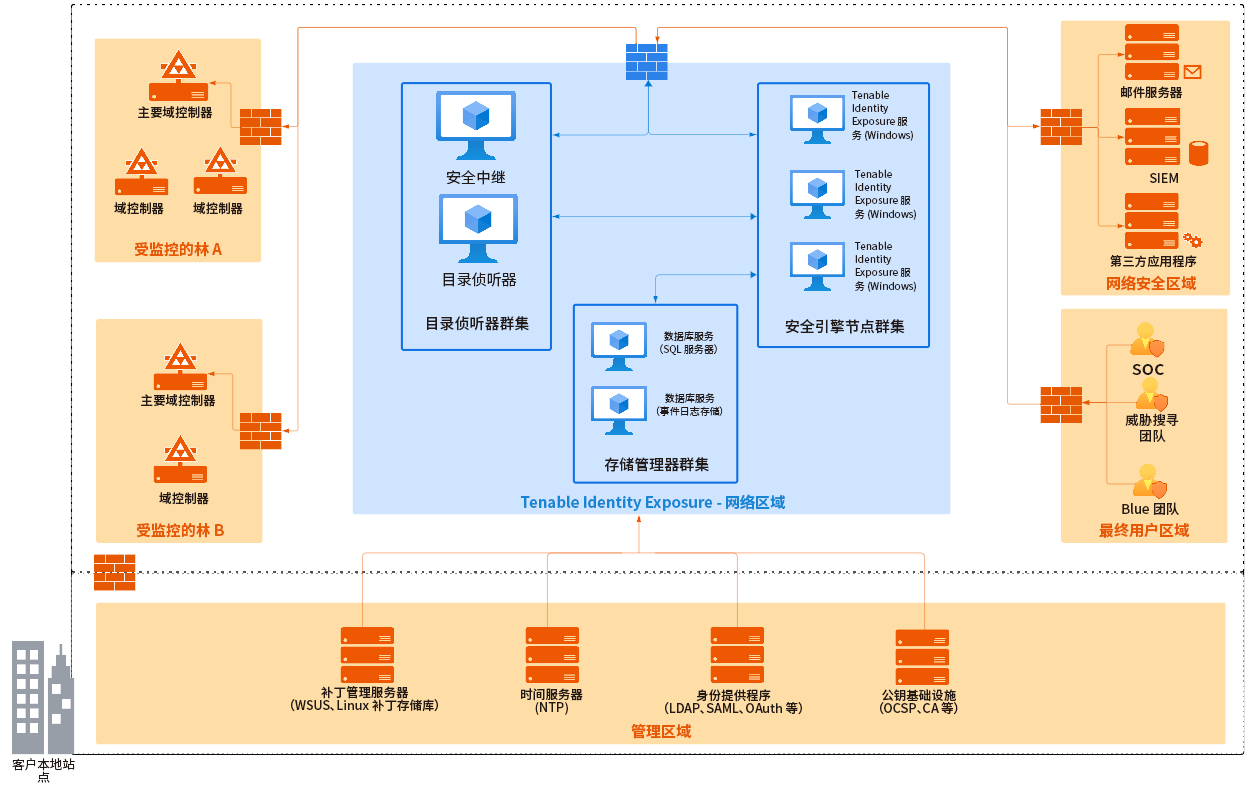

集中式架构

集中式架构在同一网络区域中托管所有 Tenable Identity Exposure 组件。

-

主要组件(安全中继、目录侦听器、安全引擎节点和存储管理器)在未经任何网络筛选的情况下并行工作,并且相互通信。

-

为确保适当的网络安全,Tenable 建议您在区域入口设置防火墙,以保护此架构。下图显示了“网络流矩阵”中所述的传入和传出网络流。

优点:此架构可在可管理性与安全性之间达到最佳平衡:

-

每个 Tenable Identity Exposure 服务都位于唯一防火墙后面的同一逻辑位置。

-

每个服务流(Active Directory、最终用户、警报等)都经过相同的网络设备。

-

由于无需在目标域中使用服务或进行额外配置,此架构可轻松关联新的 Active Directory 域。

缺点:集中式架构会消耗带宽,因为它必须将每个 Active Directory 流从受监控的域控制器传输到 Tenable Identity Exposure 网络区域。

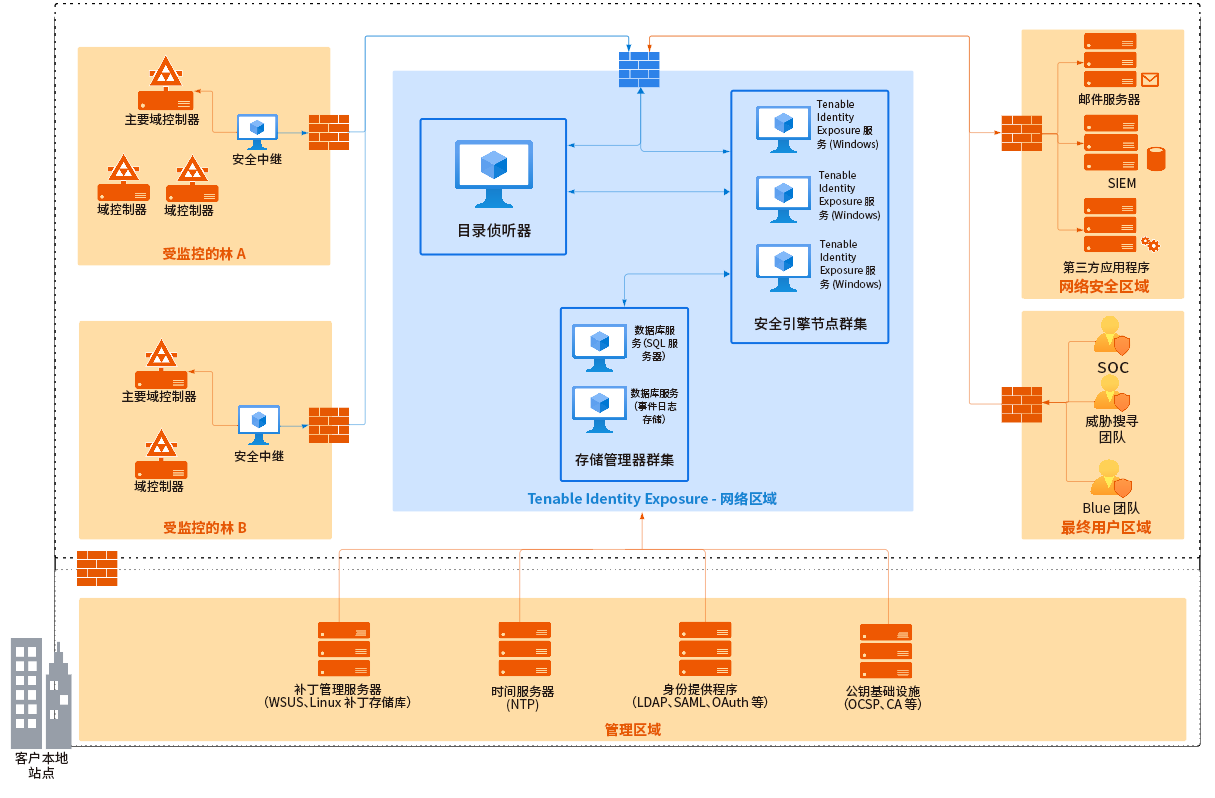

分布式架构

分布式架构将目录侦听器放置在域控制器所在的网络区域中,并在另一个网络区域中托管安全引擎节点和存储管理器,如下图所示:

优点

-

带宽减少:监控大型目录时,Active Directory 流可能会很大。通过筛选相关的安全更改并压缩对象,目录侦听器可以减少平台的带宽用量。

-

优化网络筛选:

-

Active Directory 基础设施需要使用大量的 TCP 和 UDP 端口,但这些端口可能成为网络攻击的目标。根据最小特权原则,Tenable 建议您仅在绝对必要时才公开这些网络端口。

-

通过将目录侦听器放置在域控制器所在的网络区域中,Tenable Identity Exposure 便无需向其他网络区域公开 Active Directory 端口。

-

-

被隔离的基础设施:在特定上下文中,有时需要将 Active Directory 基础设施与信息系统的其余部分完全隔离。使用分布式架构,Tenable Identity Exposure 的平台仅需要使用一个入站和一个出站网络流,从而保证被隔离基础设施的安全。

-

网络安全:Tenable Identity Exposure 的目录侦听器使用基于主机的特定防火墙。Tenable 还建议您在托管安全引擎节点和存储管理器的区域的入口使用特定防火墙。有关入站和出站网络流的更多信息,请参阅“网络流矩阵”。

缺点:Tenable 建议仅将此架构用于需要高级网络隔离的高度敏感环境。

-

分布式架构的部署和维护流程更为复杂,因为需要在不同网络位置进行多种网络配置。

-

此架构的灵活性也更低,因为每次客户希望添加要监控的新域时,都需要部署新的目录侦听器。