搜索异常对象

可以手动或使用向导搜索异常对象。

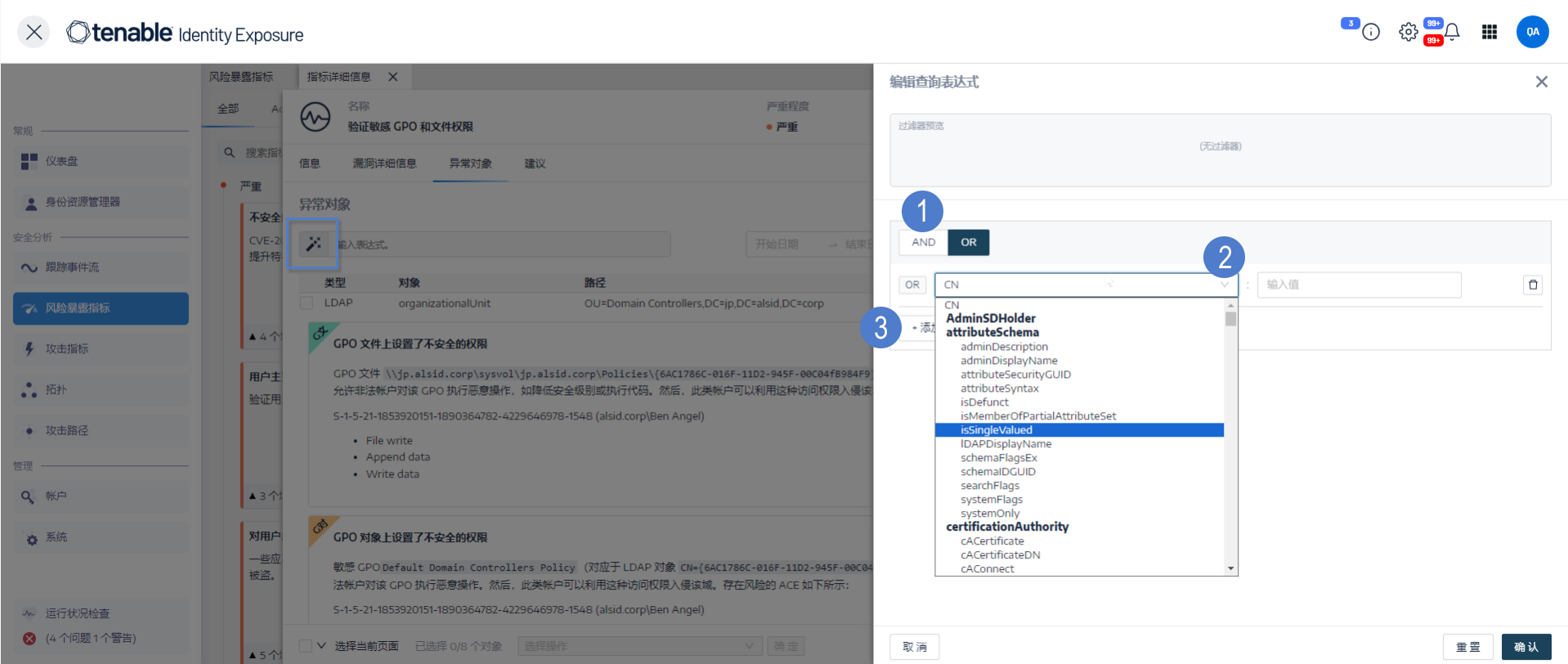

向导搜索

搜索向导允许创建查询表达式。

-

在搜索框中使用常用表达式时,可以将其添加到书签列表,以供以后使用。

-

在搜索框中输入表达式时,Tenable Identity Exposure 会在其“历史记录”窗格中保存此表达式,以供重复使用。

若要使用向导搜索异常对象,请执行以下操作:

-

显示 异常对象 的列表。

-

点击

图标。

图标。“编辑查询表达式”窗格随即打开。

-

要在面板中定义查询表达式,请点击要应用于第一个条件的 AND 或 OR 运算符按钮 (1)。

-

从下拉菜单中选择属性,然后输入其值 (2)。

-

执行以下任一操作:

-

要添加属性,请点击“+ 添加新规则”(3)。

-

要添加其他条件,请点击“添加新条件”+AND 或 +OR 运算符。从下拉菜单中选择属性,然后输入其值。

-

要将搜索限制为异常对象,请点击“仅异常”开关以允许这样做。选择 +AND 或 +OR 运算符以向查询添加条件。

-

要删除条件或规则,请点击

图标。

图标。

-

-

点击“验证”运行搜索,或点击“重置”修改查询表达式。

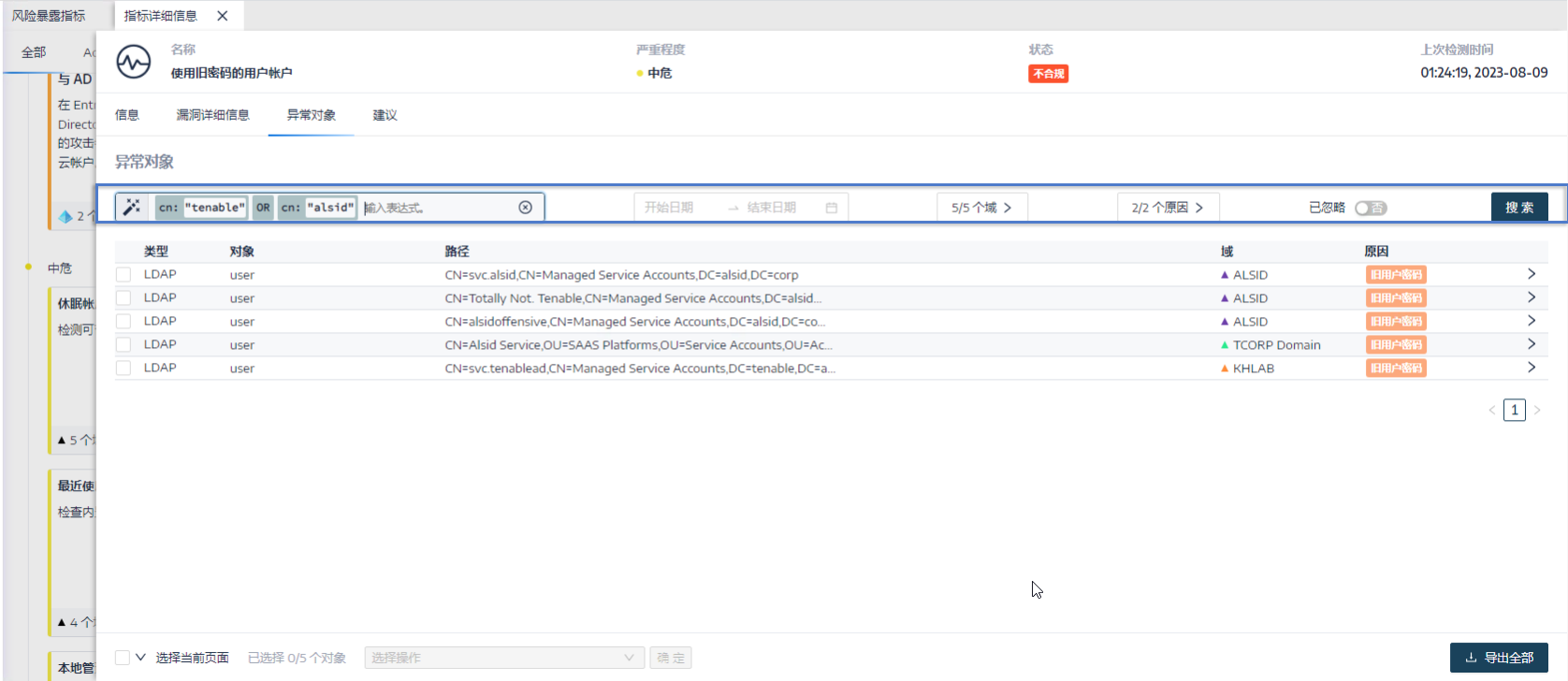

手动搜索

若要过滤与特定字符串或模式匹配的异常对象,可以在搜索框中输入表达式,以使用布尔运算符 *、AND 和 OR 优化结果。可以将 OR 语句放在括号中,以便修改搜索优先级。搜索操作会查找 Active Directory 属性中的任何特定值。若要手动搜索跟踪事件流,请执行以下操作:

若要手动搜索异常对象,请执行以下操作:

-

显示 异常对象 的列表。

-

在搜索框中,输入查询表达式。

-

可以按如下方式过滤搜索结果:

-

点击“日历”框以选择开始日期和结束日期。

-

点击“n/n 个域”以选择林和域。

-

-

点击“搜索”。

Tenable Identity Exposure 使用与搜索条件匹配的结果更新列表。

语法和句法

手动查询表达式会使用以下语法和句法:

-

语法:EXPRESSION [OPERATOR EXPRESSION]*

-

句法:__KEY__ __SELECTOR__ __VALUE__

其中:

-

__KEY__ 指的是要搜索的 AD 对象属性(如 CN、userAccountControl、members 等)。

- __SELECTOR__ 指运算符 :、>、<、>=、<=。

-

__VALUE__ 指要搜索的值。

可以使用更多键来查找特定内容:

-

isDeviant 可查找造成异常行为的事件。

-

可以使用 AND 和 OR 运算符组合多个跟踪事件流查询表达式。

示例:

-

在通用名称属性中查找包含字符串 alice 的所有对象:cn:"alice"

-

在通用名称属性中查找每个包含字符串 alice 且创建了特定异常行为的所有对象:isDeviant:"true" and cn:"alice"

-

查找 GPO 命名的默认域政策:objectClass:"groupPolicyContainer" and displayname:"Default Domain Policy"

-

查找 SID 中包含 S-1-5-21 的所有已停用帐户: userAccountControl:"DISABLE" 和 objectSid:"S-1-5-21"

-

在 SYSVOL 中查找所有 script.ini 文件:globalpath:"sysvol" and types:"SCRIPTSini"

注意:此处,types 是指对象属性,而不是列标头。

另请参阅