攻击指标事件

事件的攻击指标 (IoA) 列表提供有关针对 Active Directory (AD) 的特定攻击的详细信息。这让您可以根据 IoA 的严重性级别采取所需的操作。

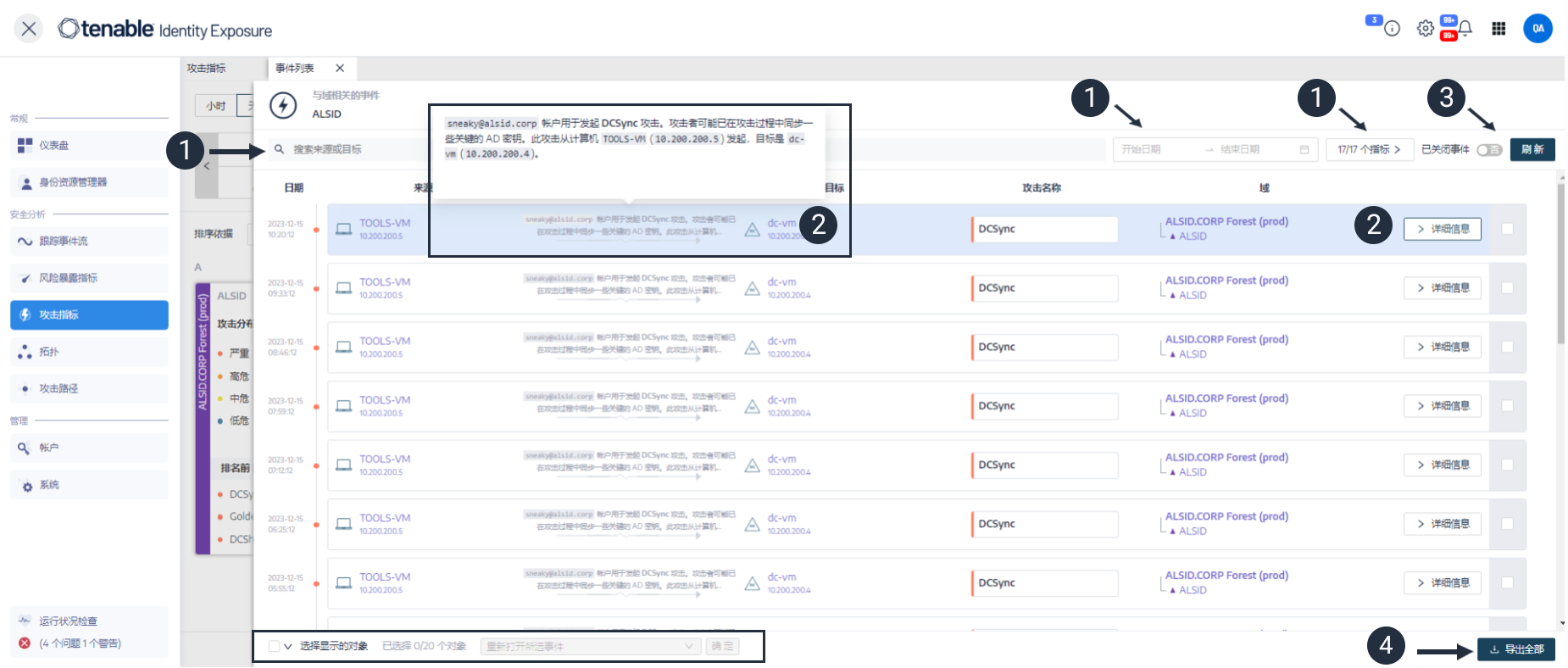

若要查看攻击事件:

-

在 Tenable Identity Exposure 中,点击导航窗格中的“ 攻击指标”。

“攻击指标”窗格随即打开。

-

点击任意域磁贴。

“事件列表”窗格随即出现,其中包含域中所发生事件的列表。

-

在此列表中,您可以执行以下任一操作:

-

定义搜索条件以搜索特定的事件 (1)。

-

查看对影响 AD 的攻击的详细说明 (2)。

-

关闭或重新打开事件 (3)。

-

下载显示所有事件的报告 (4)。

-

若要搜索事件:

-

在搜索框中,键入来源或目标的名称。

-

点击日期选择器,以选择事件的开始日期和结束日期。

-

点击“n/n 个指标”以选择相关指标。

-

点击“已关闭事件”,切换至“是”以将搜索范围限制为已关闭的事件。

-

点击“刷新”。

Tenable Identity Exposure 使用匹配的事件更新列表。

若要关闭事件:

-

在窗格底部,点击下拉菜单并选择“关闭所选事件”。

-

单击“确定”。

此时会显示一条消息,要求您确认关闭。

-

点击“确认”。

一条消息确认 Tenable Identity Exposure 已关闭该事件,且不再显示该事件。

若要重新打开事件:

-

在“事件列表”窗格中,点击“已关闭事件”,切换为“是”。

Tenable Identity Exposure 使用已关闭的事件更新列表。

-

选择要重新打开的事件。

-

在窗格底部,点击下拉菜单并选择“重新打开所选事件”。

-

单击“确定”。

一条消息确认 Tenable Identity Exposure 已重新打开事件。

若要导出事件,请执行以下操作:

-

在“事件列表”窗格中,单击底部的“全部导出”按钮。

“导出事件”侧面板随即打开。

-

从“分隔符”下拉列表框中,为导出的数据选择分隔符:逗号或分号。

Tenable Identity Exposure 以 CSV 格式导出数据以供下载。

事件详细信息

事件列表中的每个条目都显示以下信息:

-

日期 - 触发 IoA 的事件发生的日期。Tenable Identity Exposure 在时间线顶部显示最近的事件。

-

来源 - 发起攻击的来源及其 IP 地址。

-

攻击向量 — 解释攻击期间发生的情况。

提示:将鼠标悬停在攻击向量上可查看有关 IoA 的更多信息。 -

目标 - 攻击的目标及其 IP 地址。

-

攻击名称 - 攻击的专业名称。

-

域 - 攻击影响的范围。

提示:当您点击事件列表中的多个交互式元素(链接、操作按钮等)时,Tenable Identity Exposure 最多可显示五个窗格。若要同时关闭所有窗格,请点击页面上的任意位置。

攻击详细信息

从事件列表中,您可以深入了解特定攻击并采取必要的操作进行修复。

若要显示攻击详细信息:

描述

"描述选项卡"包含以下部分:

事件描述 - 提供对攻击的简短描述。

MITRE ATT&CK 信息 - 显示从 MITRE ATT&CK(对抗性策略、技术和通用知识)知识库检索的技术信息。Mitre Att&ck 框架用于对攻击进行分类并描述攻击者在入侵网络后所采取的操作。它还提供安全漏洞的标准标识符,以确保网络安全社区能够达成共识。

其他资源 - 提供一些网站、文章和白皮书的链接,便于您获取有关此攻击的更深入信息。

YARA 检测规则

YARA 检测规则选项卡描述 Tenable Identity Exposure 在网络级别检测 AD 攻击时使用的 YARA 规则,用来增强 Tenable Identity Exposure 的检测链。

注意:YARA 是一种工具,主要用于恶意软件研究和检测。它是一种基于规则的方法,用于基于文本或二进制模式创建对恶意软件系列的描述。一项描述本质上是一个 YARA 规则名称,这些规则由多组字符串和一个布尔表达式组成(来源:wikipedia.org)。另请参阅