安全中继要求

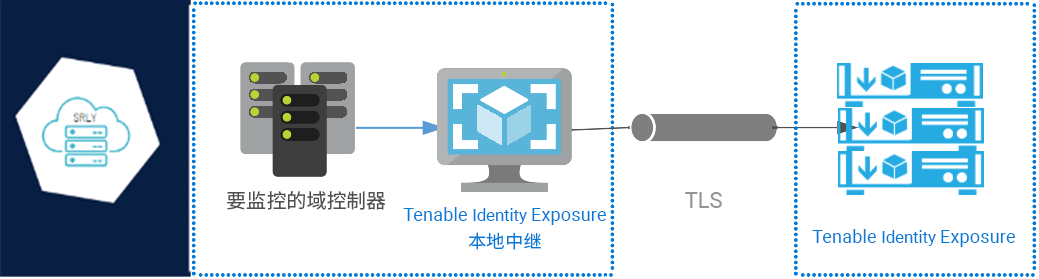

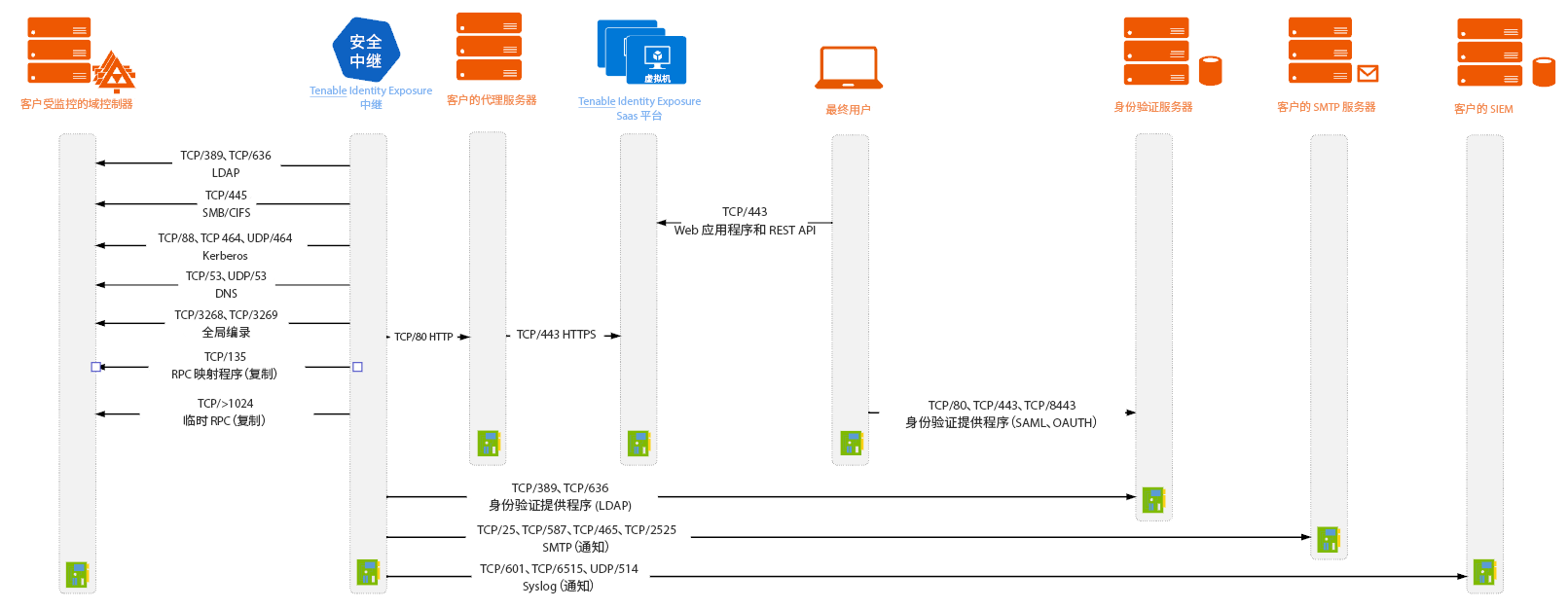

安全中继是一种使用传输层安全 (TLS) 而非 VPN 将 Active Directory 数据从网络传输到 Tenable Identity Exposure 的模式,如该图表所示。如果您的网络需要代理服务器才能访问互联网,中继功能也支持有身份验证或无身份验证的 HTTP 代理。

Tenable Identity Exposure 可以支持多种安全中继,您可以根据需要将其映射到域。

TLS 要求

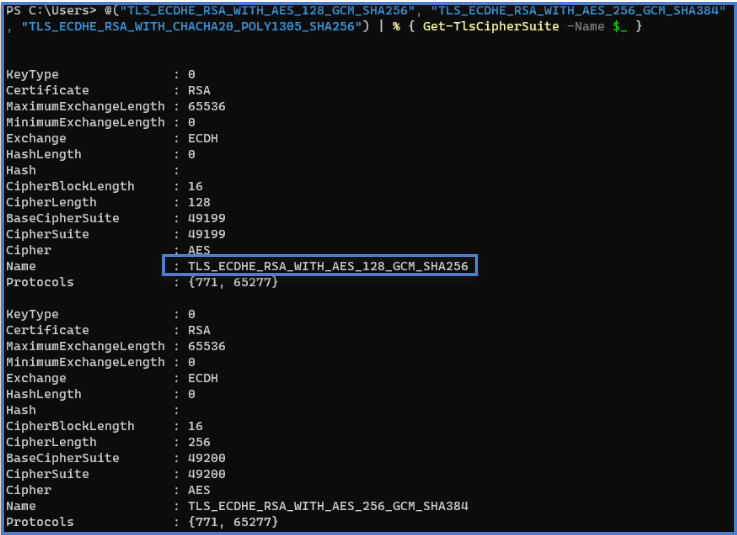

截至 2024 年 1 月 24 日,若要使用 TLS 1.2,中继服务器必须至少支持以下一种加密套件:

-

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

-

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

-

TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256

密码套件

此外,请确保您的 Windows 配置与指定的加密套件一致,以与中继功能兼容。

若要检查加密套件,请执行以下操作:

-

在 PowerShell 中运行以下命令:

复制@("TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256", "TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384", "TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256") | % { Get-TlsCipherSuite -Name $_ } -

检查输出:TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256。

-

若输出为空,则表示未为中继的 TLS 连接启用任何必要的加密套件。启用至少一个加密套件。

-

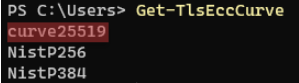

验证中继服务器中的椭圆曲线加密 (ECC) 曲线。若要使用椭圆曲线临时 Diffie-Hellman(Elliptic Curve Diffie-Hellman Ephemeral,简称 ECDHE)加密套件,则必须进行此验证。在 PowerShell 中运行以下命令:

复制Get-TlsEccCurve -

检查您是否有曲线 25519。如果没有,请启用。

加密设置

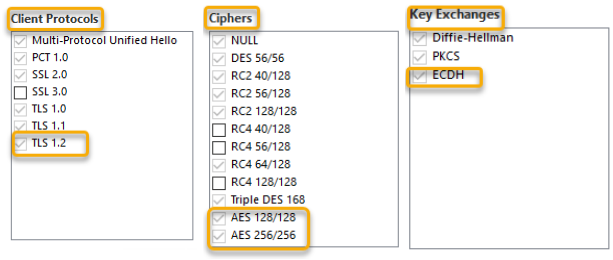

若要验证 Windows 加密设置,请执行以下操作:

-

在 IIS Crypto 工具中,检查您是否启用了以下选项:

-

修改加密设置后,请重新启动计算机。

注意:修改 Windows 加密设置会影响计算机上运行的所有应用程序,并使用 Windows TLS 库(即“Schannel”)。因此,请确保您进行的任何调整不会造成意外的副作用。验证所选配置是否符合组织的总体强化目标或合规性要求。

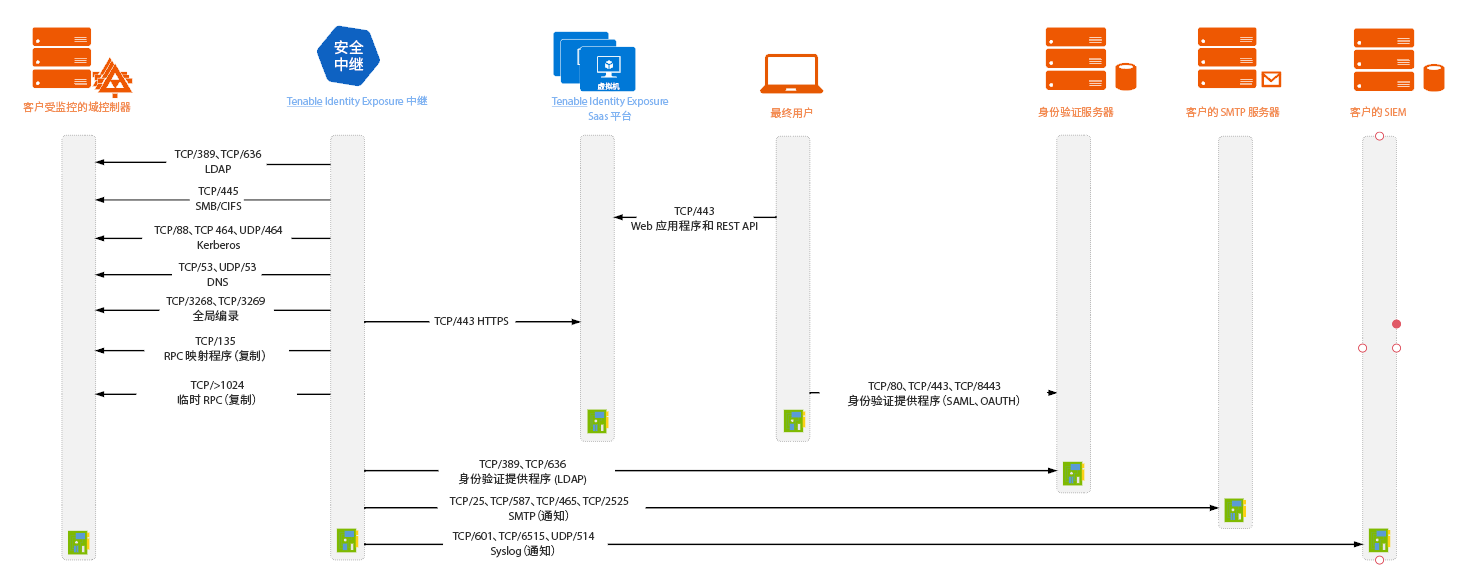

所需端口

虚拟机先决条件

托管安全中继的虚拟机 (VM) 须符合如下要求:

| 客户规模 | Tenable Identity Exposure 服务 | 需要的实例 | 内存(每个实例) | vCPU(每个实例) | 磁盘拓扑 | 可用磁盘空间(每个实例) |

|---|---|---|---|---|---|---|

| 任意尺寸 |

|

1 | 8 GB RAM | 2 个 vCPU | 独立于系统分区的日志分区 | 30 GB |

VM 还必须具有:

-

HTTP/HTTPS 流量 — 如果客户端可将 HTTP/HTTPS 流量导向安全中继计算机,则将其删除、禁用、绕过或列入允许列表。此操作会阻止安全中继的安装,并使进入 Tenable 平台的流量停止或减缓。

-

Windows Server 2016+ 操作系统(无 Linux)

-

解决了至少适用于 cloud.tenable.com 和 *.tenable.ad (TLS 1.2) 的互联网 DNS 查询和互联网访问。

-

本地管理员特权

-

EDR、杀毒软件和 GPO 配置:

允许的文件和进程

| Windows |

|---|

| 文件 |

| C:\Tenable\* |

| C:\tools\* |

| C:\ProgramData\Tenable\* |

| 进程 |

| nssm.exe --> 路径:C:\tools\nssm.exe |

| Tenable.Relay.exe --> 路径:C:\Tenable\Tenable.ad\SecureRelay\Tenable.Relay.exe |

| envoy.exe --> 路径:C:\Tenable\Tenable.ad\SecureRelay\Tenable.Relay.exe |

| updater.exe --> 路径:C:\Tenable\Tenable.ad\updater.exe |

| powershell.exe --> 路径:C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe(可能因 OS 版本而不同) |

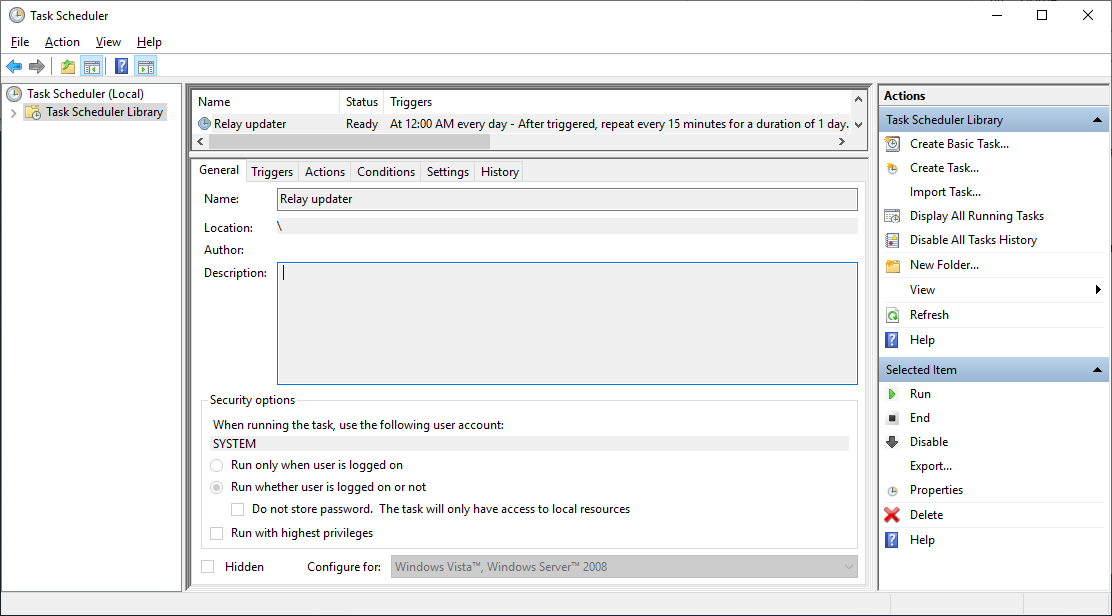

| 计划的任务 |

| C:\Windows\System32\Tasks\Relay updater |

| C:\Windows\System32\Tasks\Manual Renew Apikey |

| C:\Windows\System32\Tasks\Tenable\Tenable.ad\SecureRelay\CompressLogsSecureRelay |

| C:\Windows\System32\Tasks\Tenable\Tenable.ad\SecureRelay\RemoveLogsSecureRelay |

| 注册表项 |

| Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Tenable\Tenable.ad Secure Relay |