身份验证服务器

“身份验证服务器”页面显示与身份验证服务器的现有集成。单击“添加服务器”按钮即可添加服务器。

Active Directory

您可以将 OT Security 与贵组织的 Active Directory (AD) 集成。这将使用户可以使用其 Active Directory 凭据登录 OT Security。配置涉及建立集成,然后将 AD 中的组映射到 OT Security 中的用户组。

若要配置 Active Directory,请执行以下操作:

-

或者,从组织的 CA 或网络管理员处获取 CA 证书,并将其加载到本地计算机上。

-

转至“设置”>“用户管理”>“身份验证服务器”。

此时会出现“身份验证服务器”窗口。

-

单击“添加服务器”。

此时会出现“创建身份验证服务器”面板,并显示“服务器类型”。

-

点击“Active Directory”,然后点击“下一步”。

此时会显示“Active Directory”配置窗格。

-

在“名称”框中,输入要在登录屏幕中使用的名称。

-

在“域名”框中,输入组织域名的 FQDN(例如 company.com)。

注意:如果您不知道自己的域是什么,可通过在 Windows CMD 或命令行中输入“set”命令来查找。“USERDNSDOMAIN”属性的给定值即为域名。 -

在“基本 DN”框中,输入域的可分辨名。此值的格式为“DC={second-level domain},DC={top-level domain}”(例如 DC=company,DC=com)。

-

对于要从 AD 组映射到 OT Security 用户组的每个组而言,在相应的方框中输入该 AD 组的 DN。

例如,要向管理员用户组分配一组用户,请在“管理员组 DN”框中输入要为其分配管理员特权的 Active Directory 组的 DN。

注意:如果不知道要为其分配 OT Security 特权的组的 DN,可通过在 Windows CMD 或命令行中输入命令“dsquery group -name Users*”,来查看在包含用户的 Active Directory 中配置的所有组的列表。应以与显示的格式相同的格式输入要分配的组名称(例如“CN=IT_Admins,OU=Groups,DC=Company,DC=Com”)。每个 DN 的结尾还必须包含基本 DN。注意:这些字段为可选字段。如果字段为空,则不会向该用户组分配 AD 用户。您可以设置不映射任何组的集成,但在这种情况下,除非添加至少一个组映射,否则任何用户都无法访问系统。 -

(可选)在“受信任的 CA”部分,单击“浏览”并导航至包含贵组织的 CA 证书(从 CA 或网络管理员处获得)的文件。

-

选中“启用 Active Directory”复选框。

-

单击“保存”。

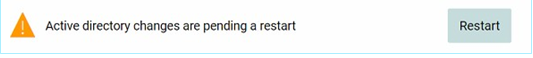

此时会出现一则信息,提示您需要重新启动设备才能激活 Active Directory。

-

单击“重新启动”。

设备会重新启动。重新启动时,OT Security 会激活 Active Directory 设置。分配到指定组的任何用户均可使用其组织凭据访问 OT Security 平台。

注意:若要使用 Active Directory 登录,必须在登录页面输入用户主体名称 (UPN)。在某些情况下,这意味着只需在用户名后面加上 @<domain>.com 即可。

LDAP

您可以将 OT Security 与贵组织的 LDAP 集成。这使得用户可以使用 LDAP 凭据登录 OT Security。配置涉及建立集成,然后将 AD 中的组映射到 OT Security 中的用户组。

若要配置 LDAP,请执行以下操作:

-

转至“设置”>“用户管理”>“身份验证服务器”。

-

单击“添加服务器”。

此时会出现“添加身份验证服务器”面板,并显示“服务器类型”。

-

选择“LDAP”,然后点击“下一步”。

此时会出现“LDAP 配置”窗格。

-

在“名称”框中,输入要在登录屏幕中使用的名称。

注意:登录名必须与众不同,并凸显其 LDAP 用途。如果同时配置了 LDAP 和 Active Directory,则只有通过登录名才能区分登录屏幕上的不同配置。 -

在“服务器”框中,输入 FQDN 或登录地址。

注意:如果使用安全连接,Tenable 建议使用 FQDN 而不是 IP 地址,以确保提供的安全证书得到验证。注意:如果使用主机名,其必须在 OT Security 系统的 DNS 服务器列表中。请参阅“系统配置”>“设备”。 -

在“端口”框中,输入 389 以使用非安全连接,或输入 636 以使用安全 SSL 连接。

注意:如果选择端口 636,则需要提供证书才能完成集成。 -

在“用户 DN”框中,以 DN 格式输入带有参数的 DN。例如,服务器名称为 adsrv1.tenable.com 时,用户 DN 可以为 CN=Administrator,CN=Users,DC=adsrv1,DC=tenable,DC=com。

-

在“密码”框中,输入用户 DN 的密码。

注意:只有当前的用户 DN 密码有效时,针对 LDAP 的 OT Security 配置才能继续正常发挥作用。因此,如果用户 DN 密码更改或过期,还必须更新 OT Security 配置。 -

在“用户基本 DN”框中,输入 DN 格式的基本域名。例如,服务器名称为 adsrv1.tenable.com 时,用户基本 DN 可以为 OU=Users,DC=adsrv1,DC=tenable,DC=com。

-

在“组基本 DN”框中,输入 DN 格式的组基本域名。例如,服务器名称为 adsrv1.tenable.com 时,组基本 DN 可以为 OU=Groups,DC=adsrv1,DC=tenable,DC=com。

-

在“域附加”框中,输入在用户未应用其所属域时将附加到身份验证请求的默认域。

-

在相关组名称框中,输入供用户为 LDAP 配置使用的 Tenable 组名称。

-

如果要针对配置使用端口 636,请单击“受信任的 CA”下的“浏览”,然后导航至有效的 PEM 证书文件。

-

单击“保存”。

OT Security 以禁用模式启动服务器。

-

要应用配置,单击切换开关至“打开”。

此时会出现“系统重新启动”对话框。

-

单击“立即重新启动”以立即重新启动并应用配置,或单击“稍后重新启动”以在没有新配置的情况下暂时继续使用系统。

注意:系统重新启动后,LDAP 配置才能完成启用/禁用。如果不立即重新启动系统,请在做好重新启动准备时单击屏幕顶部标题栏上的“重新启动”按钮。