附录:Microsoft Azure 的 SAML 集成

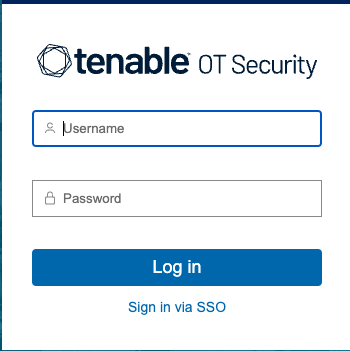

OT Security 支持按照 SAML 协议与 Azure 集成。因此,分配到 OT Security 的 Azure 用户能够通过单点登录 (SSO) 登录 OT Security。您可以根据用户在 Azure 中获得的组分配,使用组映射在 OT Security 中分配角色。

此部分解释了为 OT Security 和 Azure 设置 SSO 集成的完整流程。配置涉及通过在 Azure 中创建 OT Security 应用程序来设置集成。然后,您可以提供有关此新创建的 OT Security 应用程序的信息,并将身份提供程序的证书上传到 OT Security“SAML”页面。当您将身份提供程序中的组映射到 OT Security 中的用户组时,配置就完成了。

要设置配置,需要以管理员用户的身份登录 Microsoft Azure 和 OT Security。

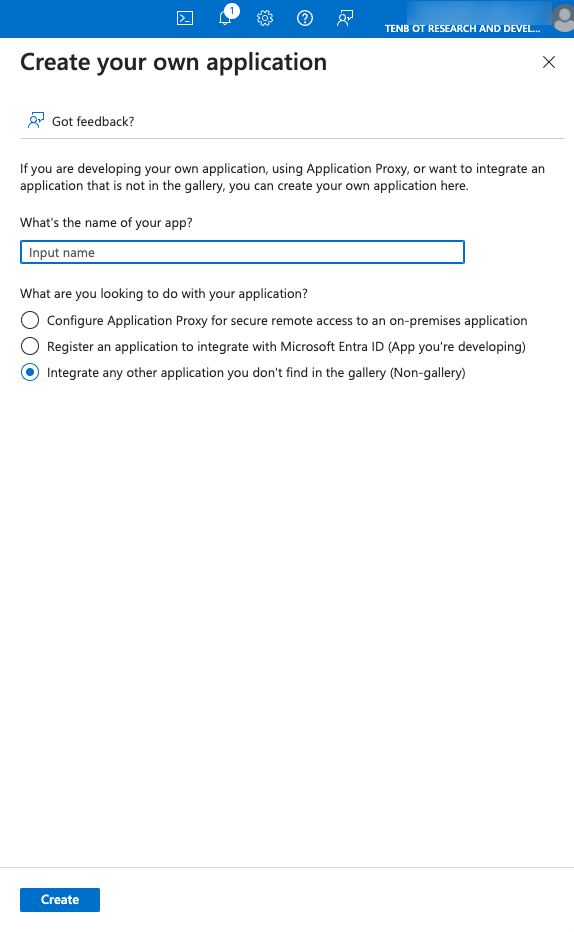

第 1 步:在 Azure 中创建 Tenable 应用程序

如要在 Azure 中创建 Tenable 应用程序,请执行以下操作:

第 2 步:初始配置

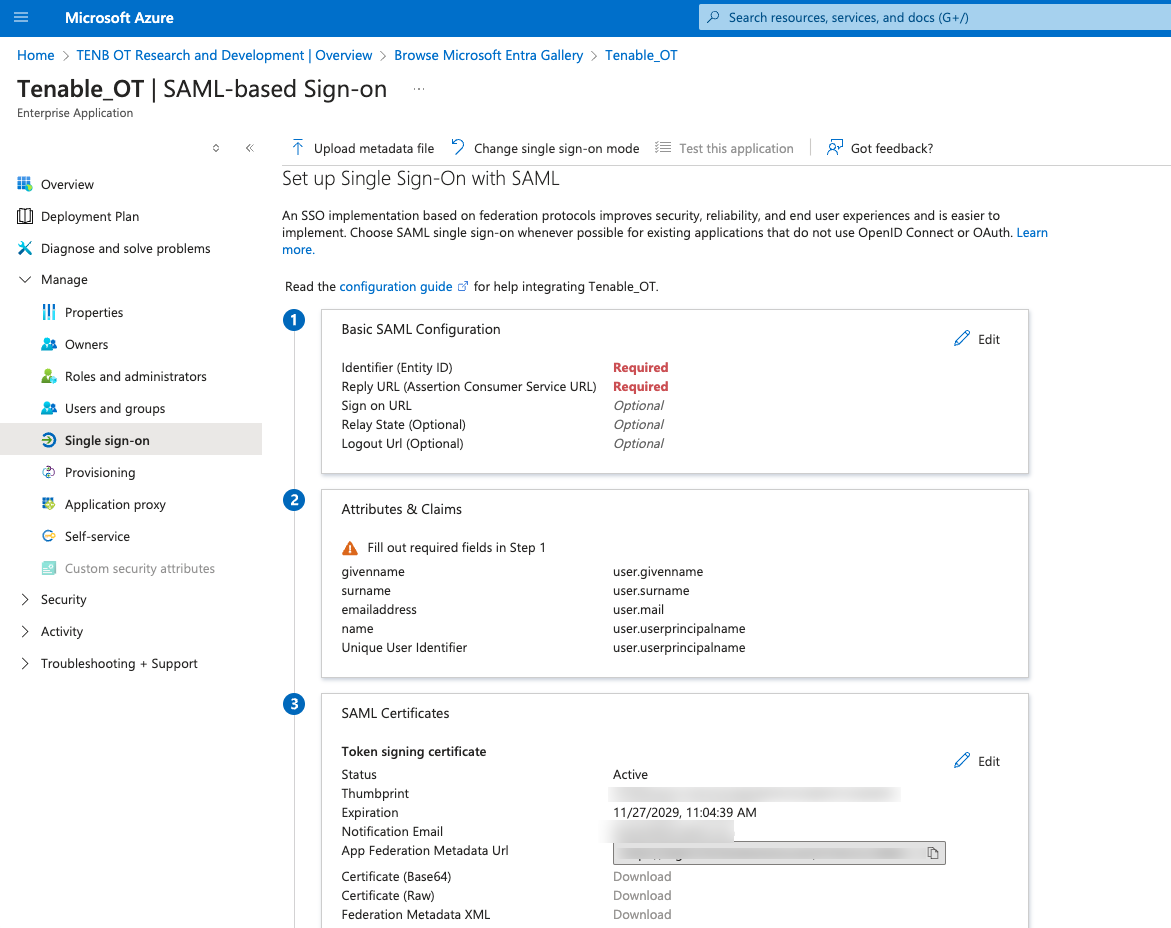

此步骤是在 Azure 中进行 OT Security 应用程序的初始配置,包括为基本 SAML 配置值(标识符和回复 URL)创建临时值,以下载所需的证书。

如要进行初始配置,请执行以下操作:

-

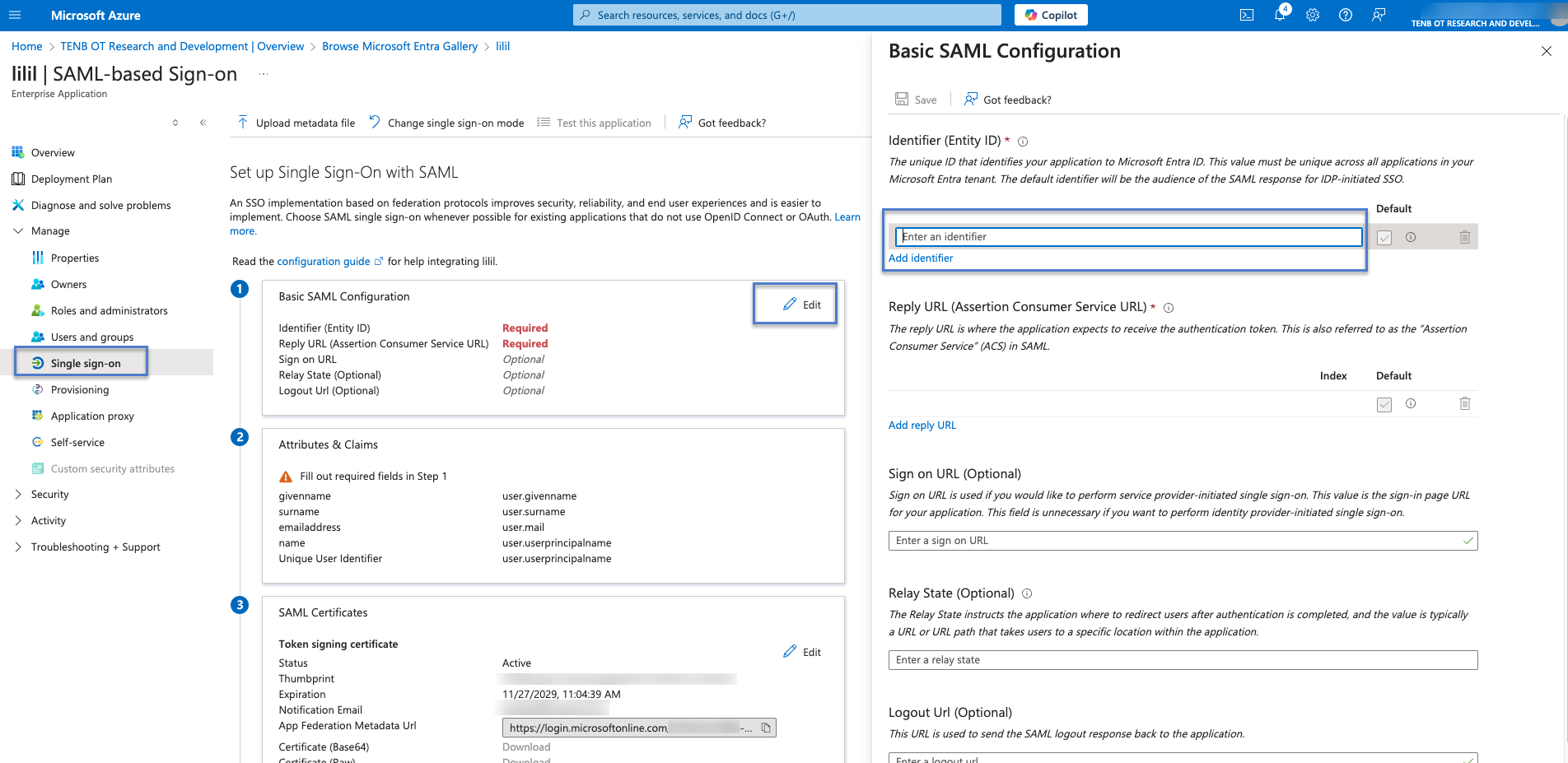

在 Azure 导航菜单中,单击“单点登录”,然后选择“SAML”作为单点登录方法。

此时会出现“基于 SAML 的登录”页面。

-

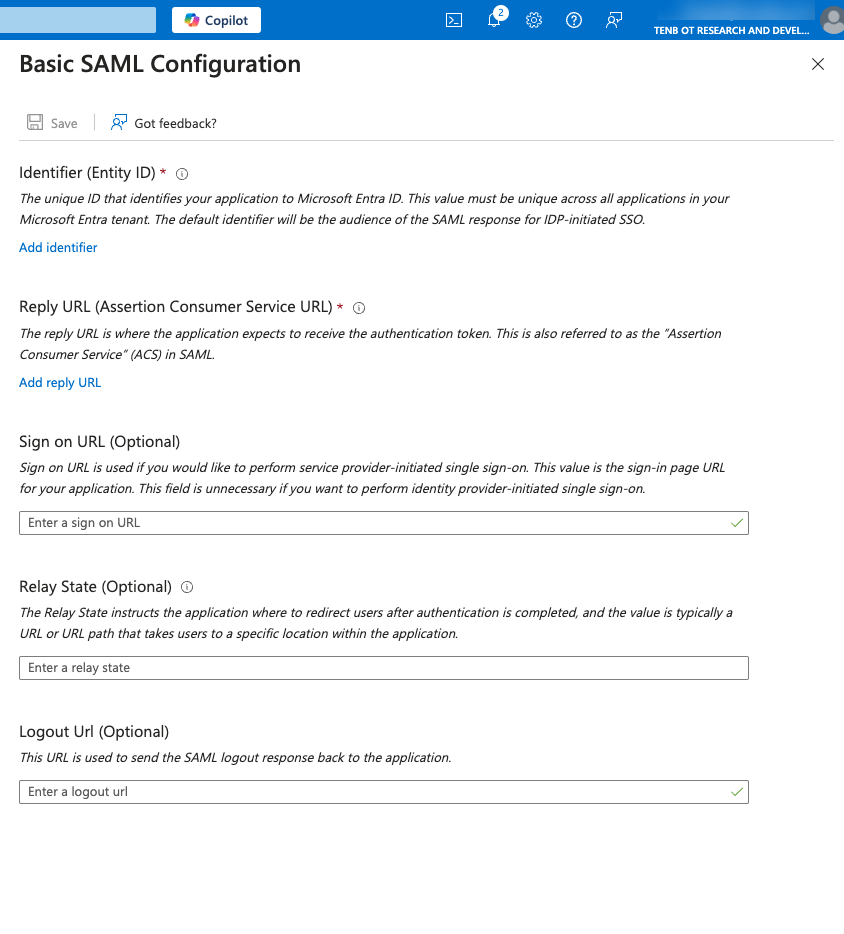

在第 1 部分(基本 SAML 配置)中,单击

“编辑”。

“编辑”。此时会显示“基本 SAML 配置”侧面板。

-

在“标识符(实体 ID)”框中,输入 Tenable 应用程序的临时 ID(例如,tenable_ot)。

-

在“回复 URL(断言消费者服务 URL)”框中,输入有效的 URL(例如, https://OT Security)。

注意:标识符和回复 URL 的值为临时值,可以稍后在配置过程中进行修改。 -

单击“

保存”以保存临时值并关闭“基本 SAML 配置”侧面板。

保存”以保存临时值并关闭“基本 SAML 配置”侧面板。 -

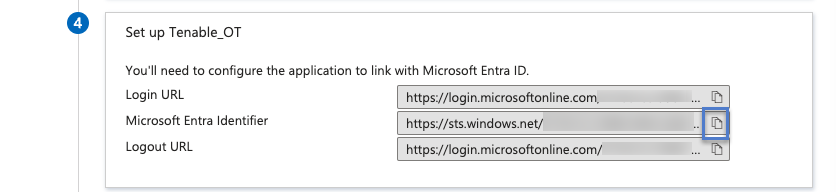

在第 4 部分(设置)中,单击

按钮以复制 Microsoft Entra ID 标识符。

按钮以复制 Microsoft Entra ID 标识符。 -

切换到 OT Security 控制台,然后转至“用户管理”>“SAML”。

-

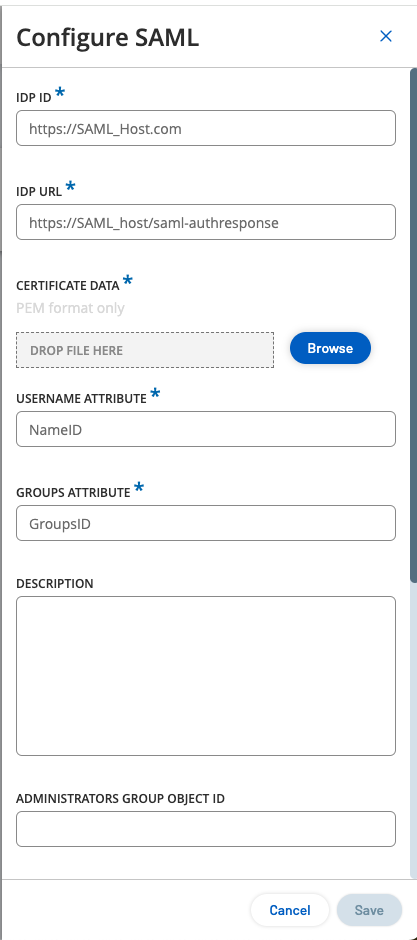

单击“配置”以显示“配置 SAML”侧面板,并将复制的值粘贴到“IDP ID”框中。

-

在 Microsoft Azure 控制台中,单击

图标以复制登录 URL。

图标以复制登录 URL。 -

返回 OT Security 控制台并将复制的值粘贴到“IDP URL”框中。

-

在 Azure 控制台的第 3 部分(SAML 证书)中,对于证书 (Base64),单击“下载”。

-

返回 OT Security 控制台,在“证书数据”部分下,浏览安全证书文件并将其选中。

-

在 Azure 控制台的第 2 部分(属性和声明)中,单击

“编辑”。

“编辑”。 -

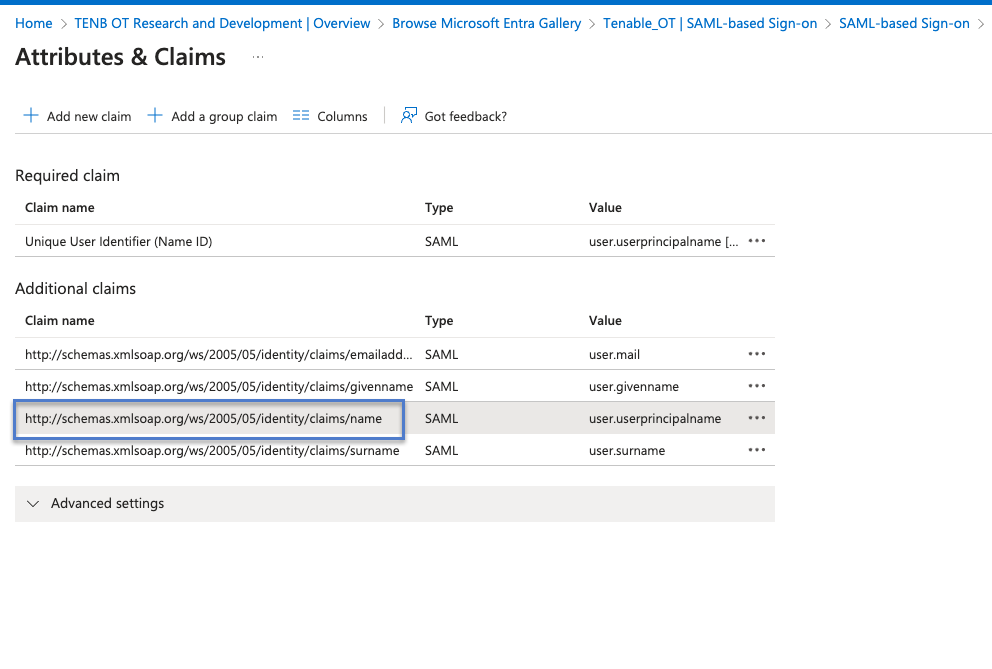

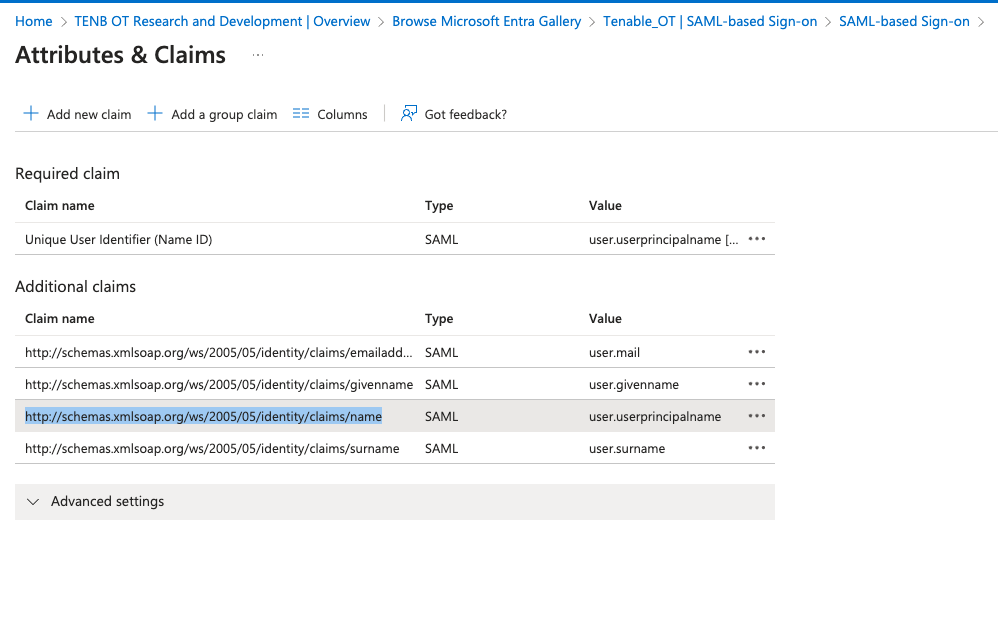

在“其他声明”部分下,选择并复制与值 user.userprincipalname 对应的声明名称 URL。

-

返回 OT Security 控制台并将此 URL 粘贴到“用户名属性”框中。

-

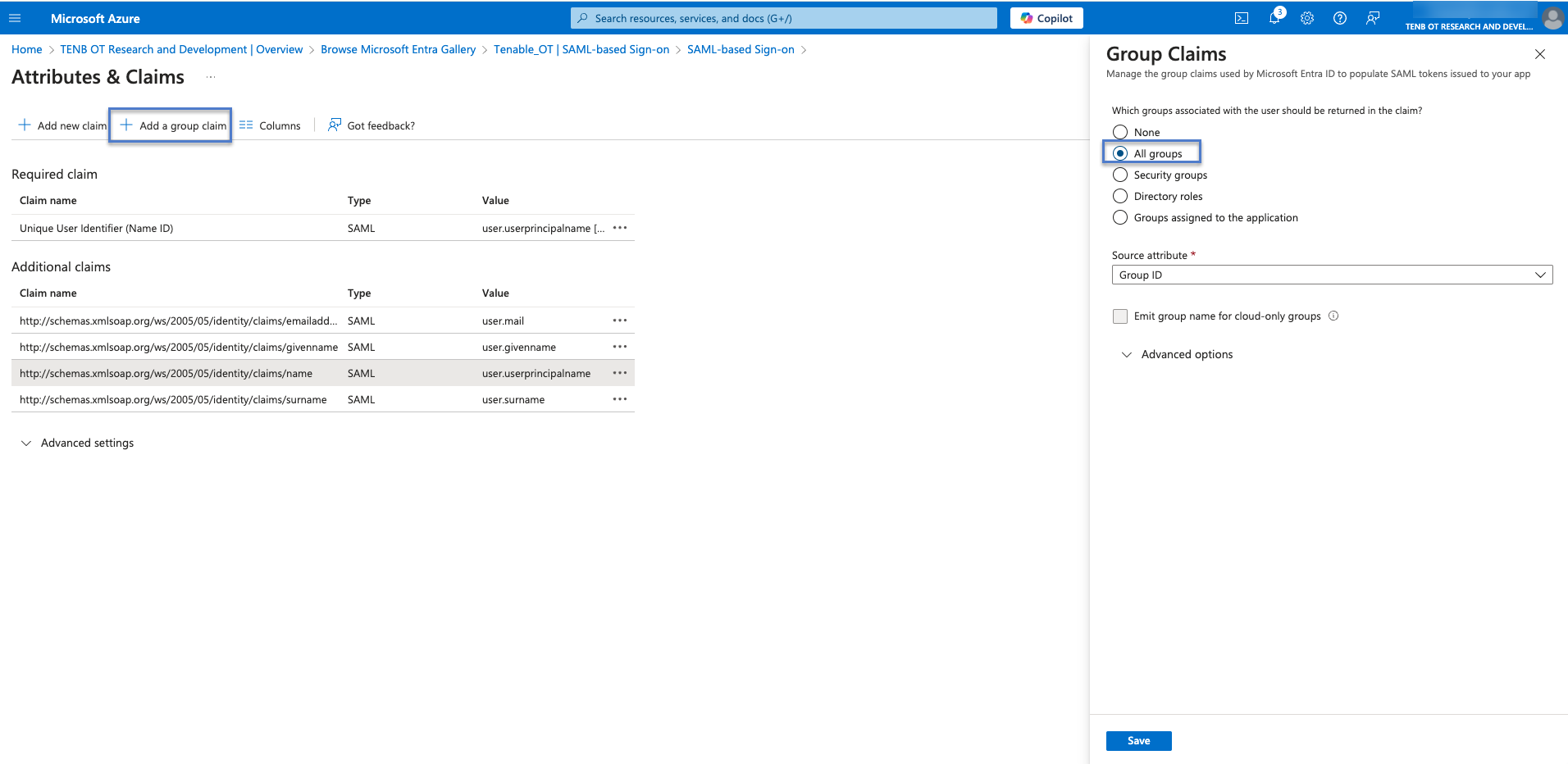

在 Azure 控制台中,单击“+ 添加组声明”。

此时会出现“组声明”侧面板。

-

在“声明中应返回哪些与此用户关联的组?”部分中,选择“所有组”,然后单击“保存”。

注意:如果在 Azure 中启用了组设置,可选择“分配给应用程序的组”而不是“所有组”,并且 Azure 仅会提供分配给应用程序的用户组。 -

在“其他声明”部分中,突出显示并复制与值 user.groups [All] 关联的声明名称 URL。

-

返回 OT Security 控制台并将复制的 URL 粘贴到“组属性”框中。

-

(可选)在“描述”框中添加 SAML 配置的描述。

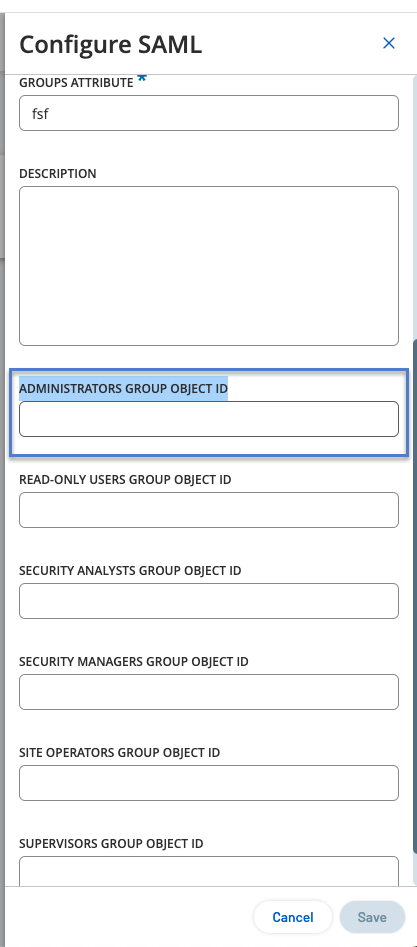

第 3 步:将 Azure 用户映射到 Tenable 组

在此步骤中,您将 Azure 用户分配到 OT Security 应用程序。如需对可授予每个用户的权限作出指定,请在用户分配到的 Azure 组与预定义的 OT Security 用户组(拥有关联的角色和一组权限)之间进行映射操作。OT Security 预定义的用户组为:管理员、只读用户、安全分析师、安全经理、站点操作员和主管。有关更多信息,请参阅“用户管理”。必须为每个 Azure 用户至少分配一个映射至 OT Security 用户组的组。

如要将 Azure 用户映射到 OT Security,请执行以下操作:

-

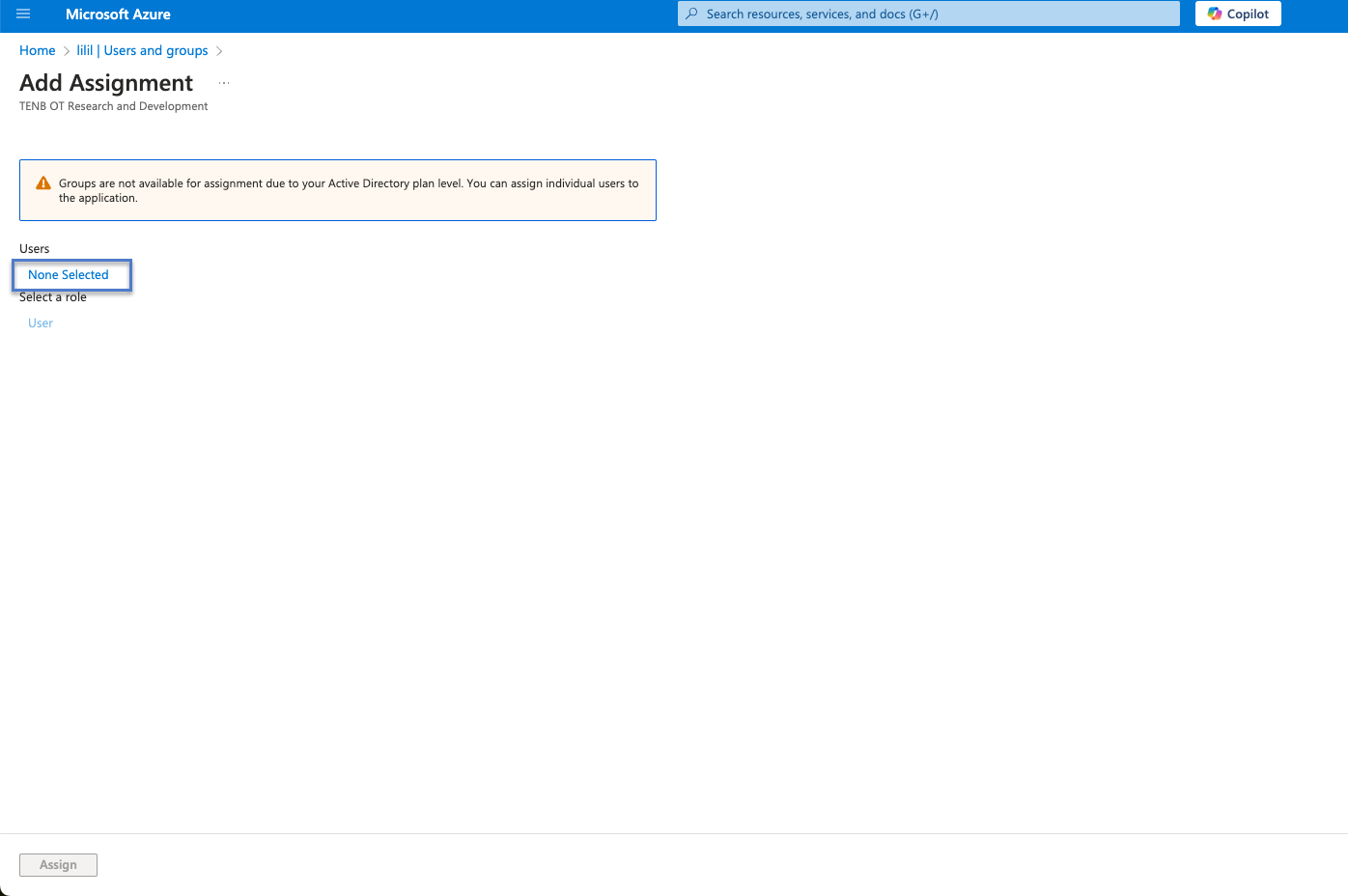

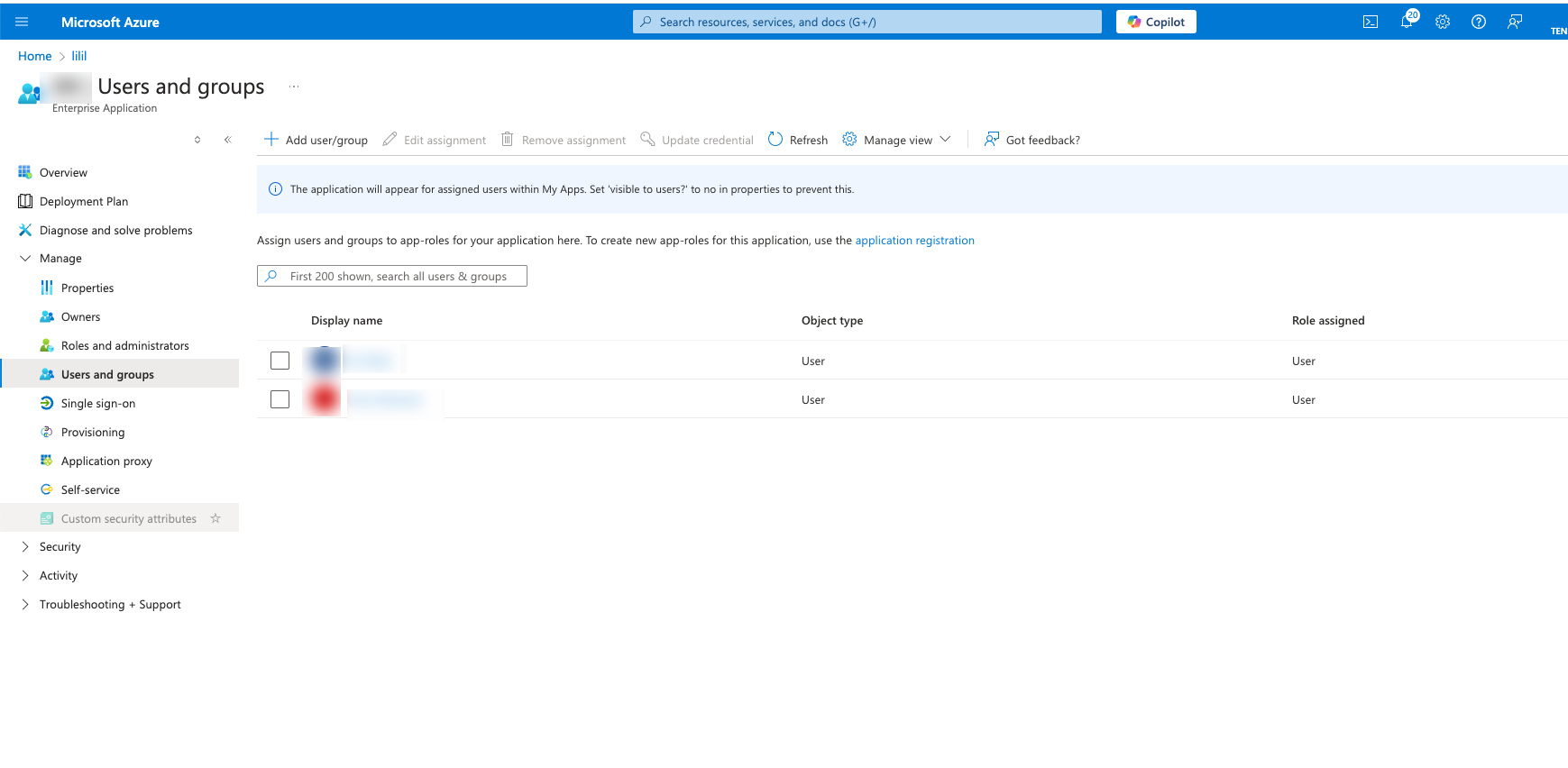

在 Azure 中,导航至“用户和组”页面,然后单击“+ 添加用户/组”。

-

在“添加分配”页面的“用户”下,单击“未选择”。

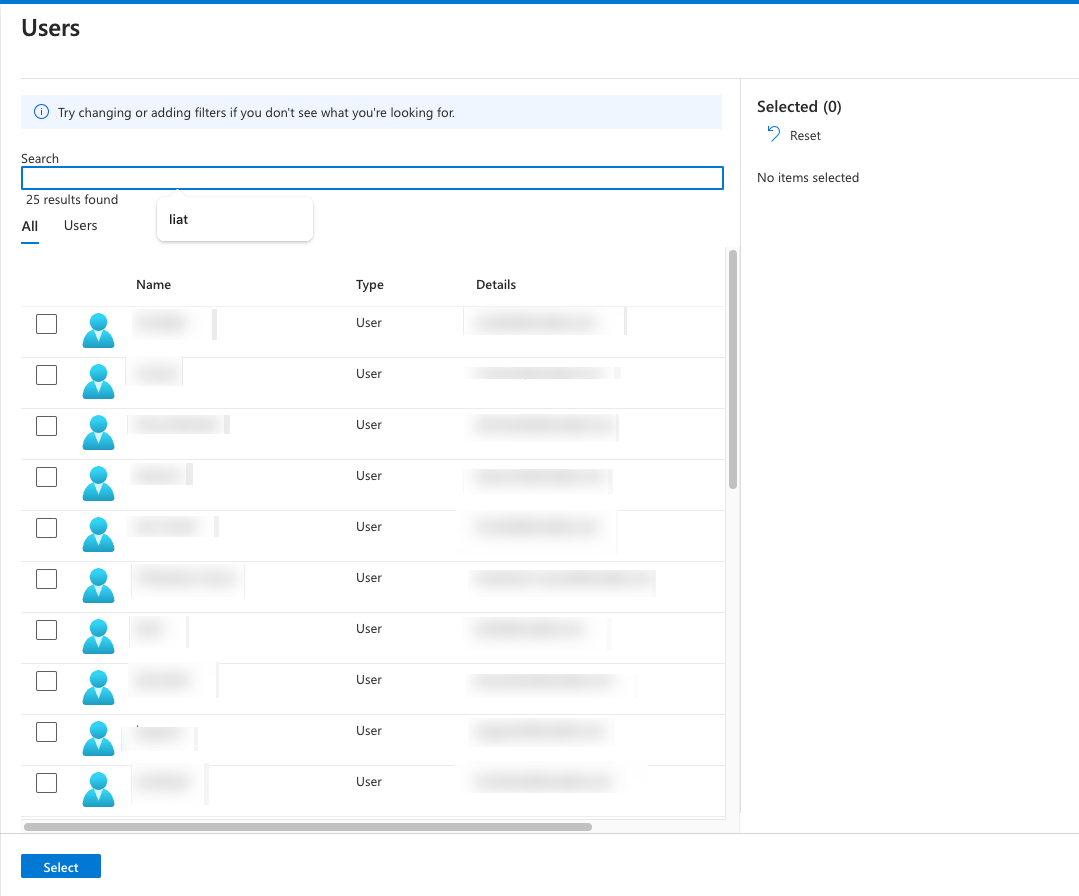

此时会出现“用户”页面。

注意:如果在 Azure 中启用了组设置并选择了“分配给应用程序的组”而不是“所有组”,则可以分配组而不是单个用户。 -

搜索并选择所有必需的用户,然后单击“选择”。

-

单击“分配”,将用户分配至应用程序。

此时会出现“用户和组”页面。

-

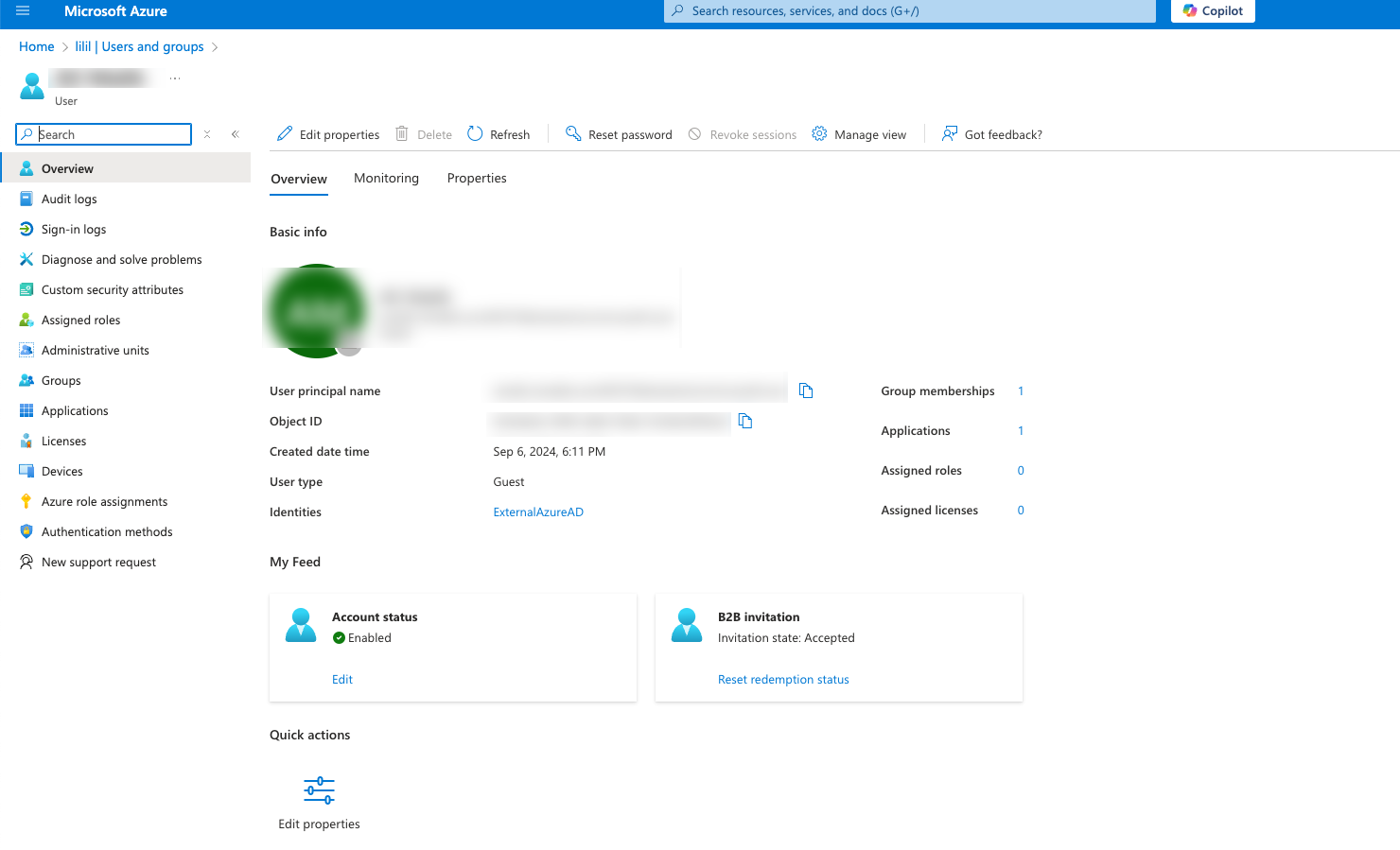

单击用户(或组)的“显示名称”可显示该用户(或组)的配置文件。

此时会出现“配置文件”页面。

-

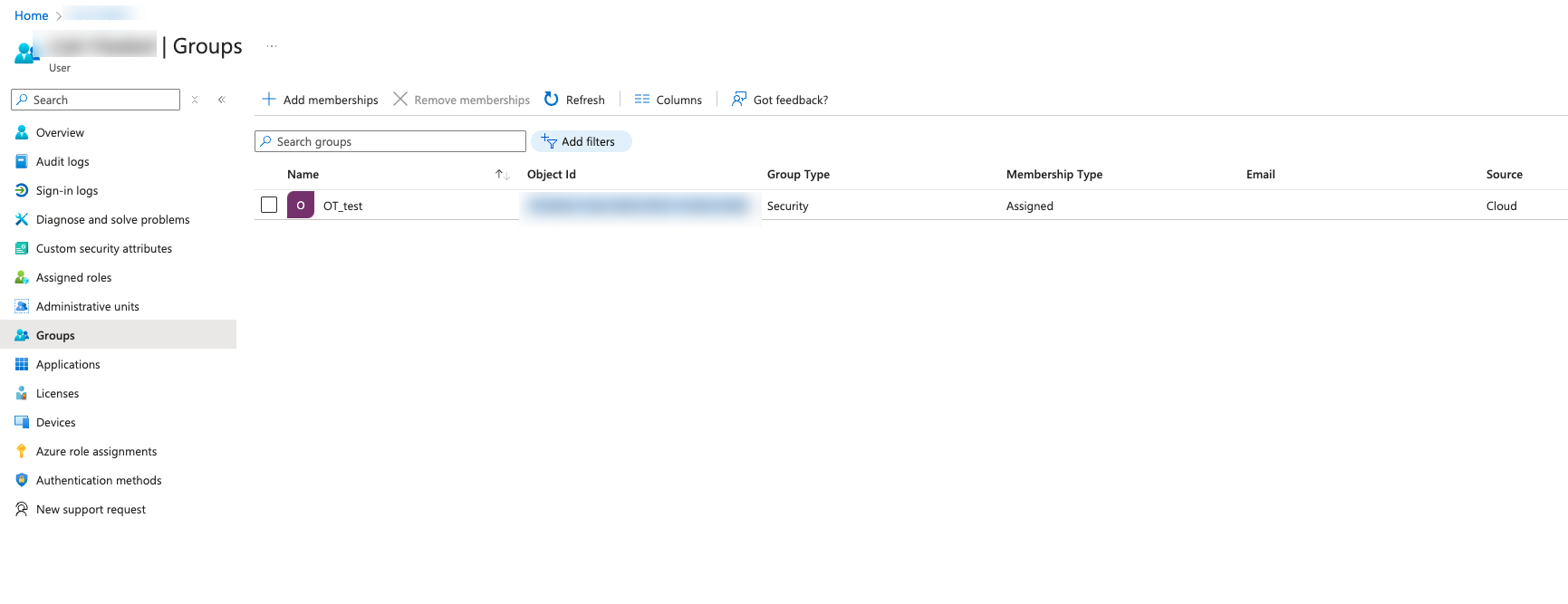

在左侧导航栏中,选择“组”。

此时会出现“组”页面。

-

在“对象 ID”列中,选择并复制将映射到 Tenable 的组的值。

-

返回 OT Security 控制台,并将复制的值粘贴到所需的“组对象 ID”框中。例如,管理员组对象 ID。

-

对要映射到 OT Security 中不同用户组的每个组重复步骤 1-7。

-

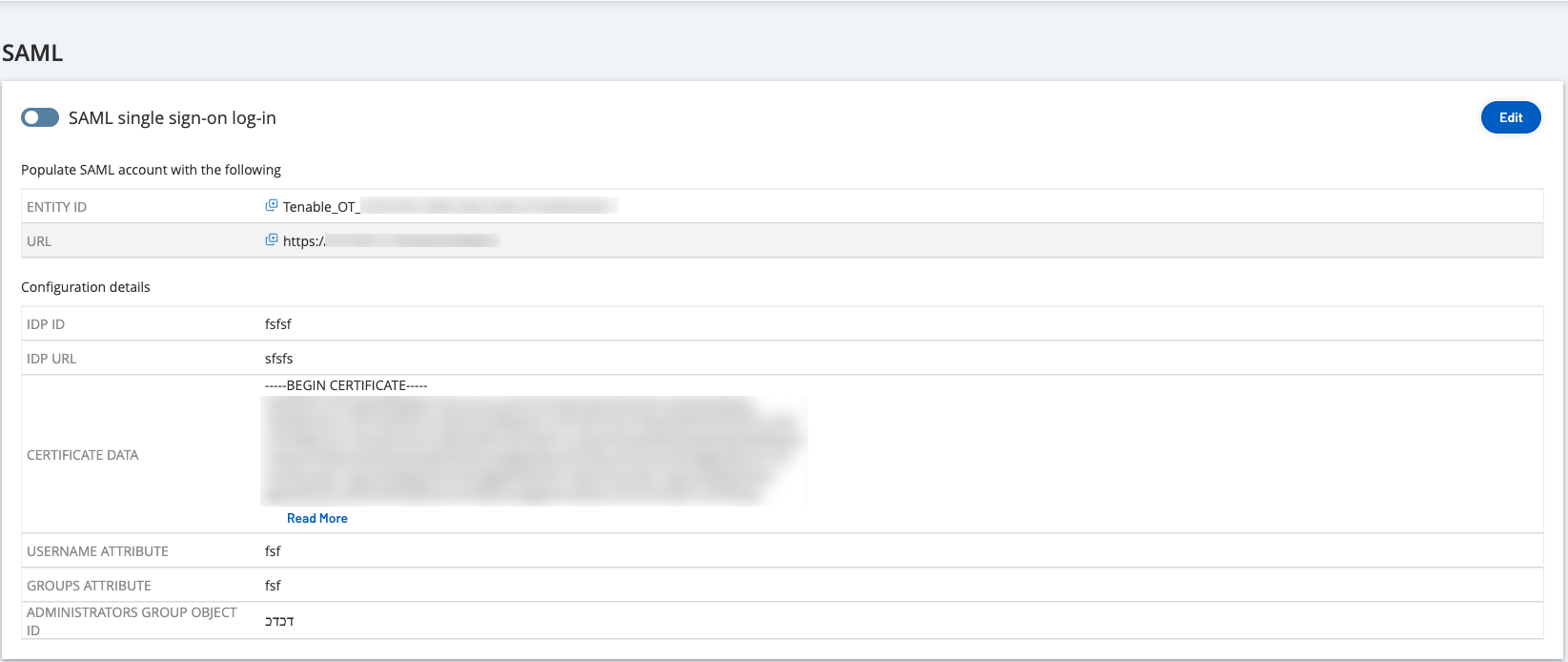

单击“保存”以保存操作并关闭侧面板。

OT Security 控制台中将显示 SAML 页面,其中包含已配置的信息。

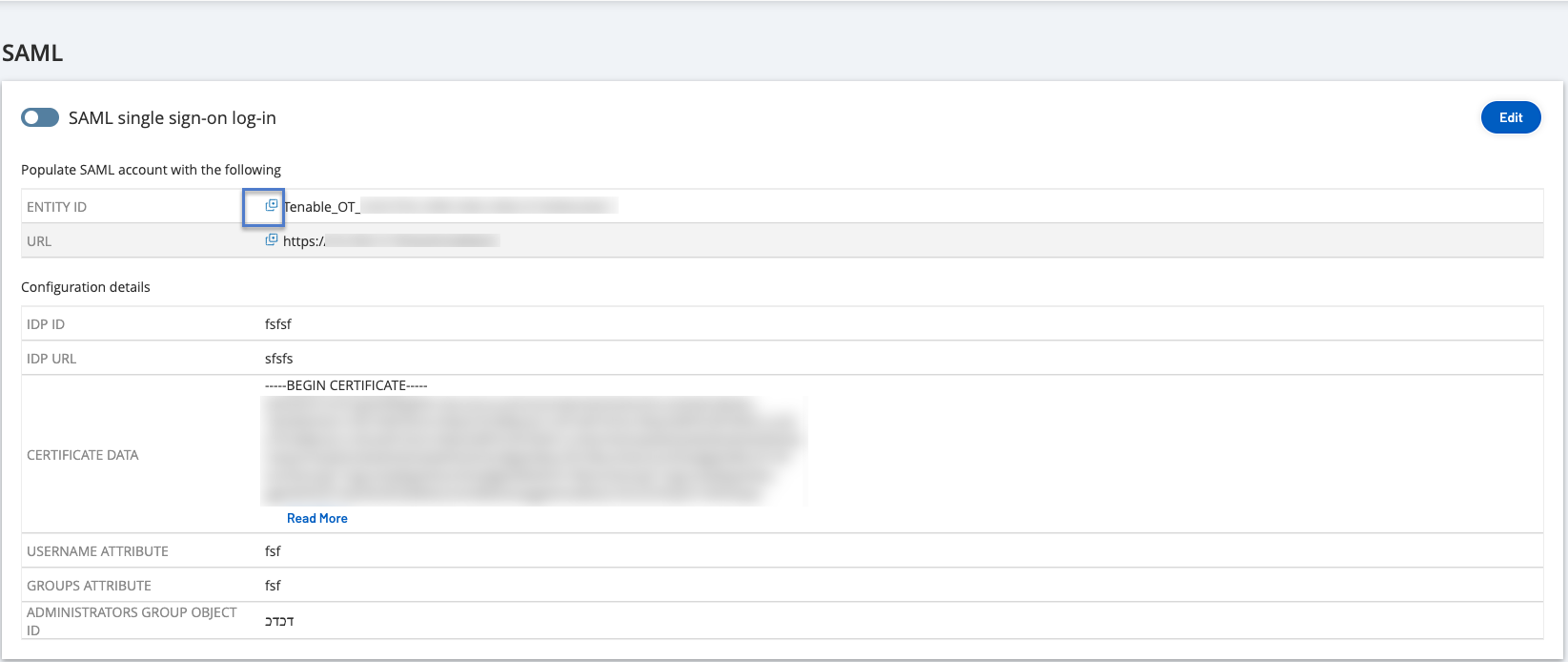

第 4 步:完成 Azure 中的配置

如要完成 Azure 中的配置,请执行以下操作:

-

在 OT Security“SAML”页面中,单击

按钮以复制实体 ID。

按钮以复制实体 ID。 -

在 Azure 控制台中,单击左侧导航菜单中的“单点登录”。

此时会出现“基于 SAML 的登录”页面。

-

在第 1 部分(基本 SAML 配置)中,单击“

编辑”,然后将复制的值粘贴到“标识符(实体 ID)”框中,以替换之前输入的临时值。

编辑”,然后将复制的值粘贴到“标识符(实体 ID)”框中,以替换之前输入的临时值。 -

切换到 OT Security,然后在“SAML”页面中,单击

按钮以复制 URL。

按钮以复制 URL。 -

切换到 Azure 控制台,然后在“基本 SAML 配置”部分中,将复制的 URL 粘贴到“回复 URL(断言消费者服务 URL)”下方,以替换之前输入的临时 URL。

-

单击“

保存”以保存配置并关闭侧面板。

保存”以保存配置并关闭侧面板。配置完成,“Azure 企业应用程序”页面即会显示连接情况。

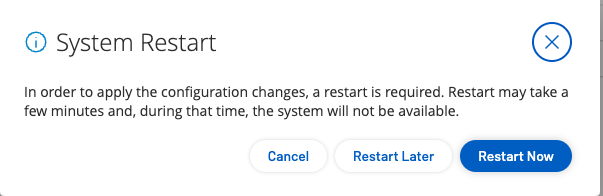

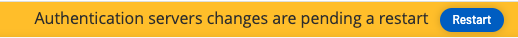

第 5 步:激活集成

要激活 SAML 集成,必须重新启动 OT Security。您可立即重新启动系统或选择稍后重新启动。

若要激活集成,请执行以下操作: